Preview text:

BÞ GIÁO D O ĀC VÀ ĐÀO T¾

TR¯àNG Đ¾I HàC S¯ PH¾M KỸ THU¾T TP.HỒ CHÍ MINH KHOA KINH T¾ -------------------- BÀI BÁO CÁO - 02 GVHD: GV.TS. Hu nh N ỳ guyên Chính Môn hác: B o m Á

¿t Th°¡ng m¿i Đián tử

Hác kỳ II năm hác 2021 – 2022

Nhóm thực hián: Nhóm 13

Há tên sinh viên thực hián đề tài:

Ph¿m Thß Thanh Lam 20126136

Ph¿m Ngác Ph°¡ng ThÁo 19126101

Huỳnh Công Tißn 19126107

Nguyßn Ngác Nhã Trúc 19126119

T¿ Xuân Th¿ 20126192

BÀNG PHÂN CÔNG NHIàM VĀ

Mức đß hoàn STT Há và tên MSSV

Nhiám vā thành Tổng hợp, chỉnh 1 Phạm Thị Thanh Lam 20126136 sửa, trình bày báo 100% cáo, powerpoint 2

Phạm Ngọc Ph°¡ng Thảo 19126101 Phần 2 100% 3 Huỳnh Công Tiễn 19126107 Phần 1 100% 4 Nguyễn Ngọc Nhã Trúc 19126119 Phần 3 100% Tổng hợp, chỉnh 5 Tạ Xuân Thế 20126192 sửa, trình bày báo 100% cáo, powerpoint

MĀC LĀC

NÞI DUNG ............................................................................................................................................ 1

1. Phishing .......................................................................................................................................... 1

1.1. Định nghĩa............................................................................................................................... 1

1.2. Các phương thức tấn công Phishing...................................................................................... 1

1.3. Quy trình tấn công Phishing .................................................................................................. 4

1.4. Giải pháp ................................................................................................................................. 5

2. Malware ....................................................................................................................................... 10

2.1. Khái niệm .............................................................................................................................. 10

2.2. Phân loại ............................................................................................................................... 10

2.3. Quy trình ............................................................................................................................... 11

2.4. Giải pháp ............................................................................................................................... 11

3. DoS và DDoS ............................................................................................................................... 12

3.1. DOS là gì? ............................................................................................................................. 12

3.2. DDOS là gì? .......................................................................................................................... 12

3.3. Tác hại của DoS và DDoS .................................................................................................... 14

3.4. Một số kiểu tấn công từ chối dịch vụ tiêu biểu .................................................................... 15

3.5. Giải pháp ............................................................................................................................... 17 TÀI LIàU THAM KHÀO DANH MĀC HÌNH ÀNH

Hình 1. Giao diện giả mạo c a

ÿ Vietjet Air ................................................................................ 3

Hình 2. Giao diện chính th c

ā cÿa VietJet Air ............................................................................ 3

Hình 3. Hình ảnh website giả mạo c a

ÿ VietNam Airline .......................................................... 4

Hình 4. Quy trình tấn công Email và Web Phishing. ................................................................. 4 Hình 5. Quy trình c a ÿ cu c

ộ tấn công Phishing .......................................................................... 5

Hình 6. Giải pháp về ch ng P ố

hishing. ....................................................................................... 6

Hình 7. Xác thực đa yếu t t

ố hông qua SMS. .............................................................................. 7

Hình 8. Cảnh báo Phishing thụ i

động khi ng°ờ dùng truy cập vào website l o. ừa đả ............... 9

Hình 9. Cảnh báo Phishing ch ÿ i

động khi ng°ờ dùng truy cập vào website l o. ừa đả .............. 9 Hình 10. Quy trình t c

ấn công theo ph°¡ng thā Keylogger. ................................................... 11

Hình 11. Tấn công DDoS. ....................................................................................................... 13

Hình 12. Khác nhau giữa DoS và DDoS. ................................................................................ 13

Hình 13. Tấn công Smurf Attack. ........................................................................................... 15 Hình 14. M t ộ s c ố u c ộ t

ấn công Hình 15. Mô tả tấn công NÞI DUNG 1. Phishing

1.1. Định nghĩa

Phishing là một loại tấn công kỹ thuật xã hội (Social Engineering) th°ờng đ°ợc sử

dụng để lấy cắp dữ liệu ng°ời dùng, bao gồm thông tin đăng nhập, số thẻ tín dụng, thông

tin nhạy cảm,... Phishing xảy ra khi kẻ tấn công, giả danh là một tổ chāc đáng tin cậy

nh° ngân hàng, c¡ quan an ninh,.... gửi email, liên kết, tin nhắn cho ng°ời dùng,....

Ng°ời dùng khi mở email và click vào đ°ờng link giả mạo sẽ đ°ợc yêu cầu đăng nhập.

Ph°¡ng thāc phishing đ°ợc biết đến lần đầu tiên vào năm 1987. Nguồn gốc cÿa từ

Phishing là sự kết hợp cÿa 2 từ: fishing for information (câu thông tin) và phreaking (trò

lừa đảo sử dụng điện thoại cÿa ng°ời khác không trả phí). Do sự giống nhau giữa việc

1.2. Các phương thức tấn công Phishing

Hiện nay, có rất nhiều ph°¡ng thāc liên quan đến hình thāc tấn công dạng Phishing

mà ng°ời dùng có thể gặp phải. Các kiểu ph°¡ng thāc tấn công Phishing nh° sau:

GiÁ m¿o Email, đây là ph°¡ng thāc phổ biến nhất và c¡ bản nhất trong các dạng

tấn công Phishing. Tin tặc sẽ gửi email cho ng°ời dùng với t° cách là một đ¡n vị, tổ

chāc uy tín, lừa ng°ời dùng click vào đ°ờng link một trang web lừa đảo bất kỳ, và yêu

cầu ng°ời dùng cung cấp những thông tin nhạy cảm nh°: tài khoản mạng xã hội, thẻ tín

dụng và những thông tin quan trọng khác.

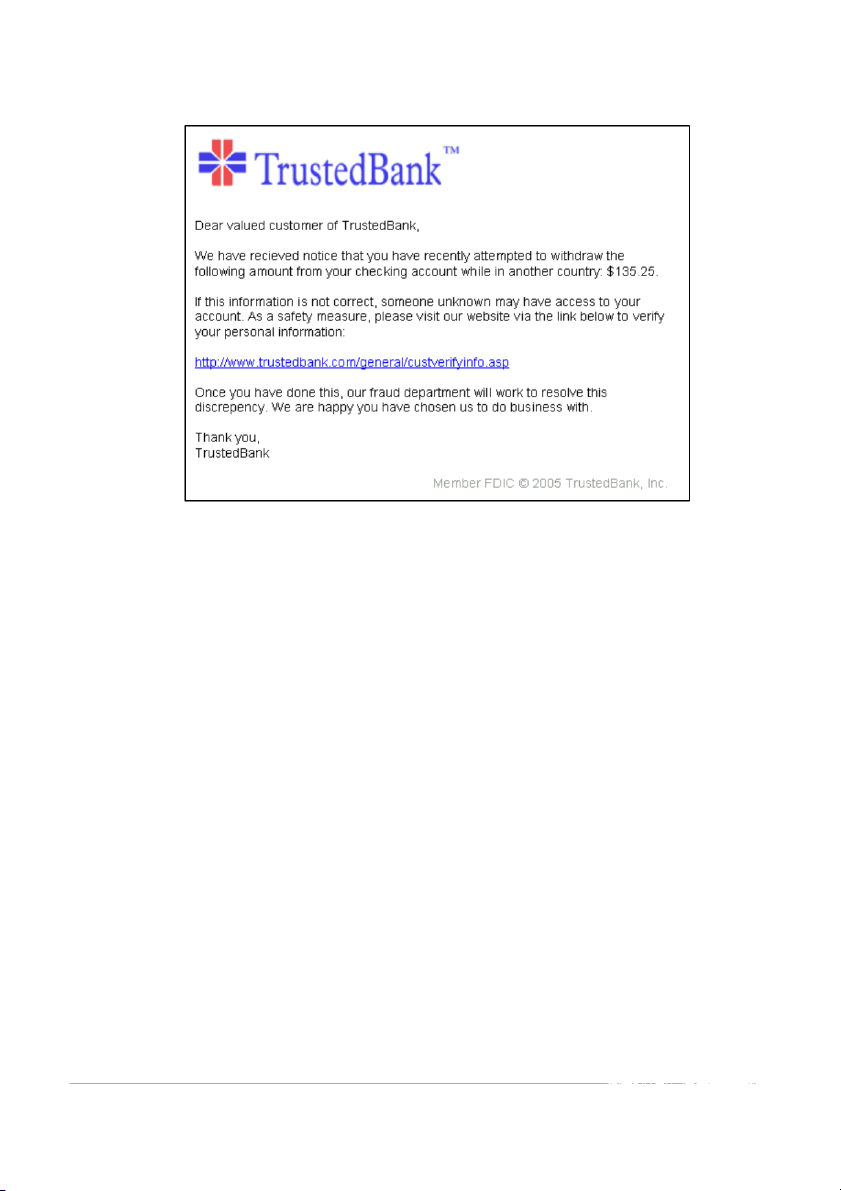

Ví dụ, đa phần các vụ tấn công dạng giả mạo Email chÿ yếu trong lĩnh vực ngân

hàng, chẳng hạn nh° kẻ tấn công giả mạo là một tổ chāc ngân hàng TrustedBank gửi

email thông báo về việc tài khoản cÿa bạn đang gặp sự cố, bị giả mạo,... và yêu cầu

ng°ời dùng click vào đ°ờng link giả mạo ngân hàng, có giao diện giống với website

chính cÿa công ty, sau đó, kẻ tấn công yêu cầu bạn đăng nhập, xác thực tài khoản, mật

khẩu, số thẻ, mã pin,... Từ đó, kẻ tấn công có đ°ợc thông tin tín dụng cÿa bạn và chắc

chắn ng°ời dùng sẽ bị kẻ xấu rút hết tiền trong thẻ tín dụng cÿa họ. 1

GiÁ m¿o trang web, đây là hình thāc kẻ tấn công lập ra các trang web giả mạo với

giao diện website rất giống với giao diện website gốc cũng nh° mua tên miền (domain)

gần giống với website chính (ví dụ: Vietjetvn.com- dã mạo, Vietjetair.com - chính thāc)

để lừa ng°ời dùng cung cấp thông tin thẻ tín dụng, mua hàng, chuyển khoản. Ngoài đánh

cắp thông tin cá nhân, thông tin thẻ ngân hàng, đây cũng là một hình thāc tấn công dạng

Gian lận người bán (Merchant Fraud), nhằm mục đích đánh cắp tiền từ ng°ời dùng

thông qua việc ng°ời dùng thanh toán điện tử khi đặt hàng trên các website lừa đảo.

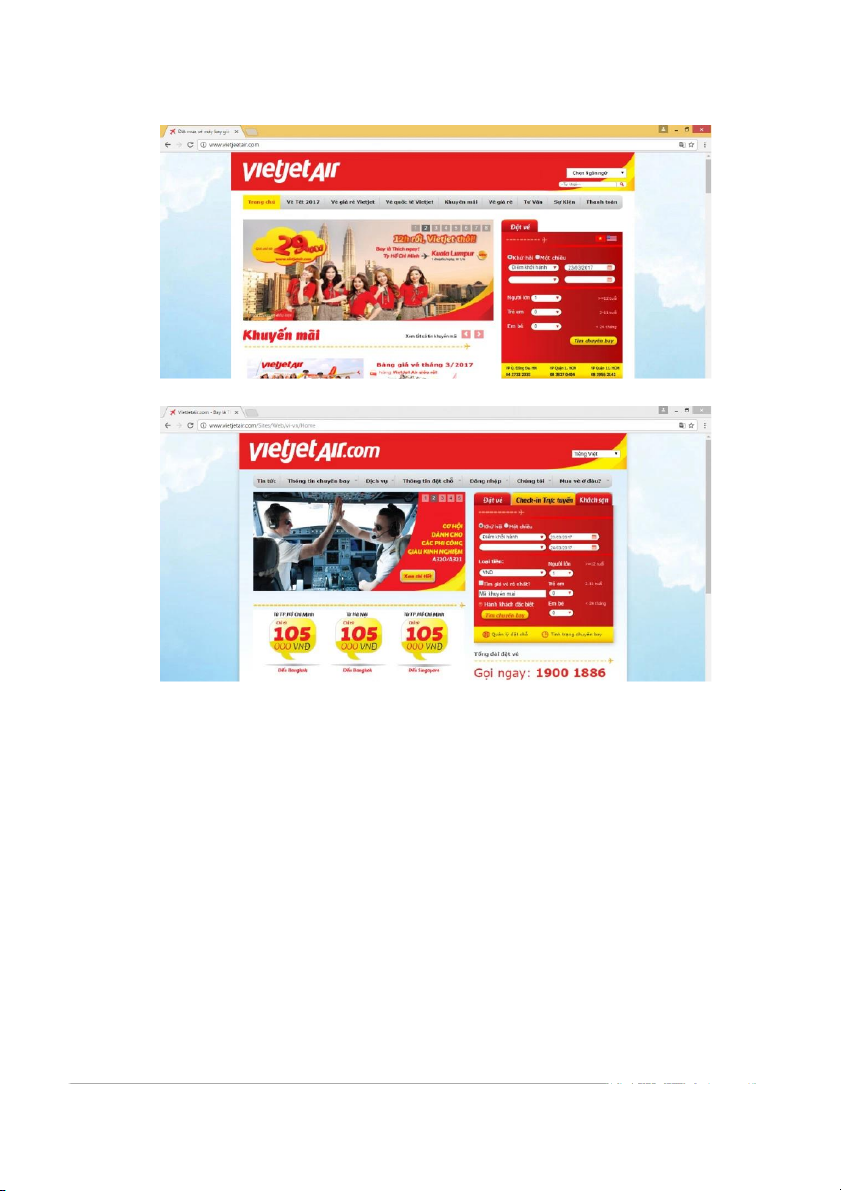

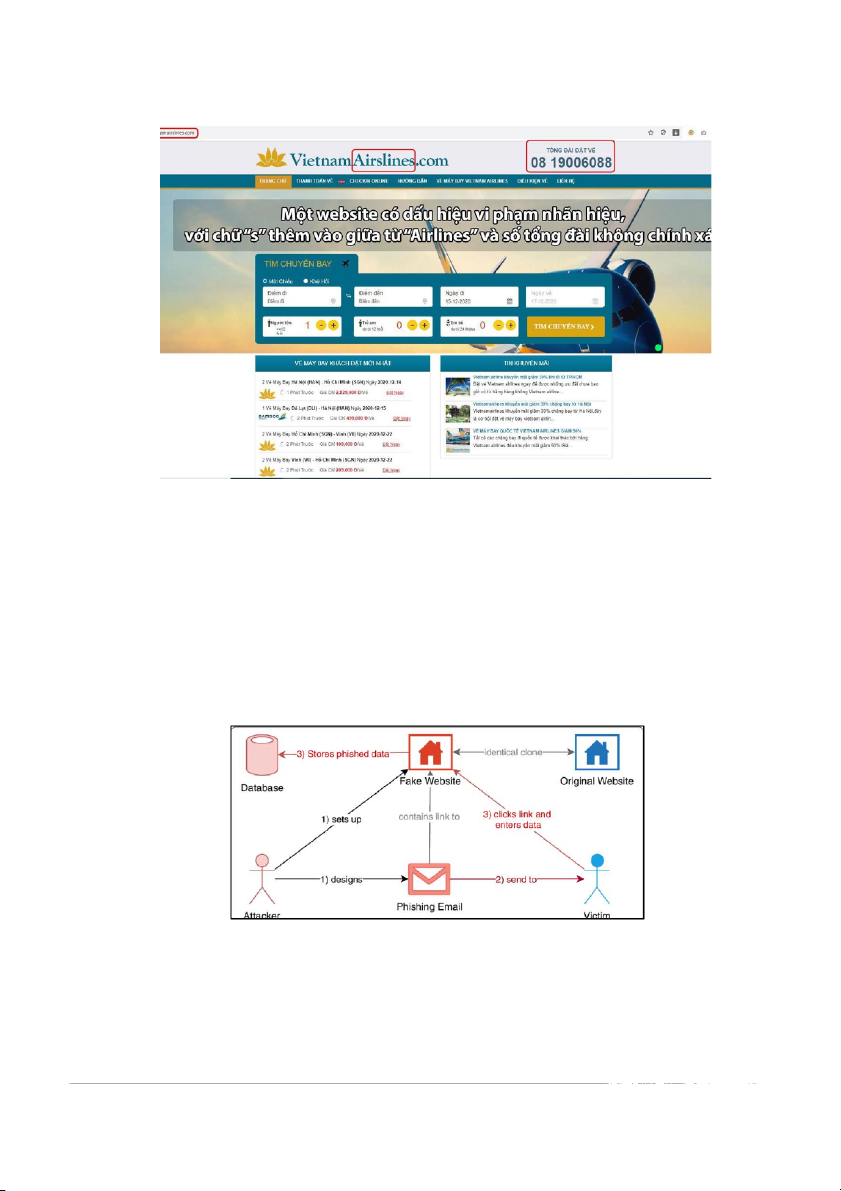

Ví dụ: Vào năm 2021, Vietjet Air và VietNam Airline Việt Nam đã bị kẻ tấn công

tạo một website có giao diện web rất giống (gần nh° là 100%) với giao diện web chính

thāc cÿa công ty. Website giả mạo có tên là Vietjetvn.com và VietnamAirslines.com

(tên website chính thāc là Vietjetair.com và VietnamAirlines.com ), website này tạo ra

nhằm mục đích lừa tiền khách hàng khi khách hàng mua vé máy bay thông qua trang

web này, số tiền đặt vé sẽ chuyển trực tiếp cho kẻ tấn công thông qua việc thanh toán điện tử. 2

Hình 1. Giao diện gi m Á ¿o c a V ủ ietjet Air

Hình 2. Giao diện chính thức của VietJet Air 3 Hình 3. Hình nh w Á ebsite gi m Á o c ¿ ủa VietNam Airline

V°ÿt qua các bß lác Phishing, hiện nay, các nhà cung cấp dịch vụ email nh°

Google hay Microsoft đều có những bộ lọc email spam/phishing để bảo vệ ng°ời dùng.

Tuy nhiên những bộ lọc này hoạt động dựa trên việc kiểm tra văn bản (text) trong email

để phát hiện xem email đó có phải phishing hay không. Hiểu đ°ợc điều này, những kẻ

tấn công đã cải tiến các chiến dịch tấn công Phishing lên một tầm cao mới. Chúng th°ờng

sử dụng ảnh hoặc video để truyền tải thông điệp lừa đảo thay vì dùng text nh° tr°ớc đây.

Ng°ời dùng cần tuyệt đối cảnh giác với những nội dung này.

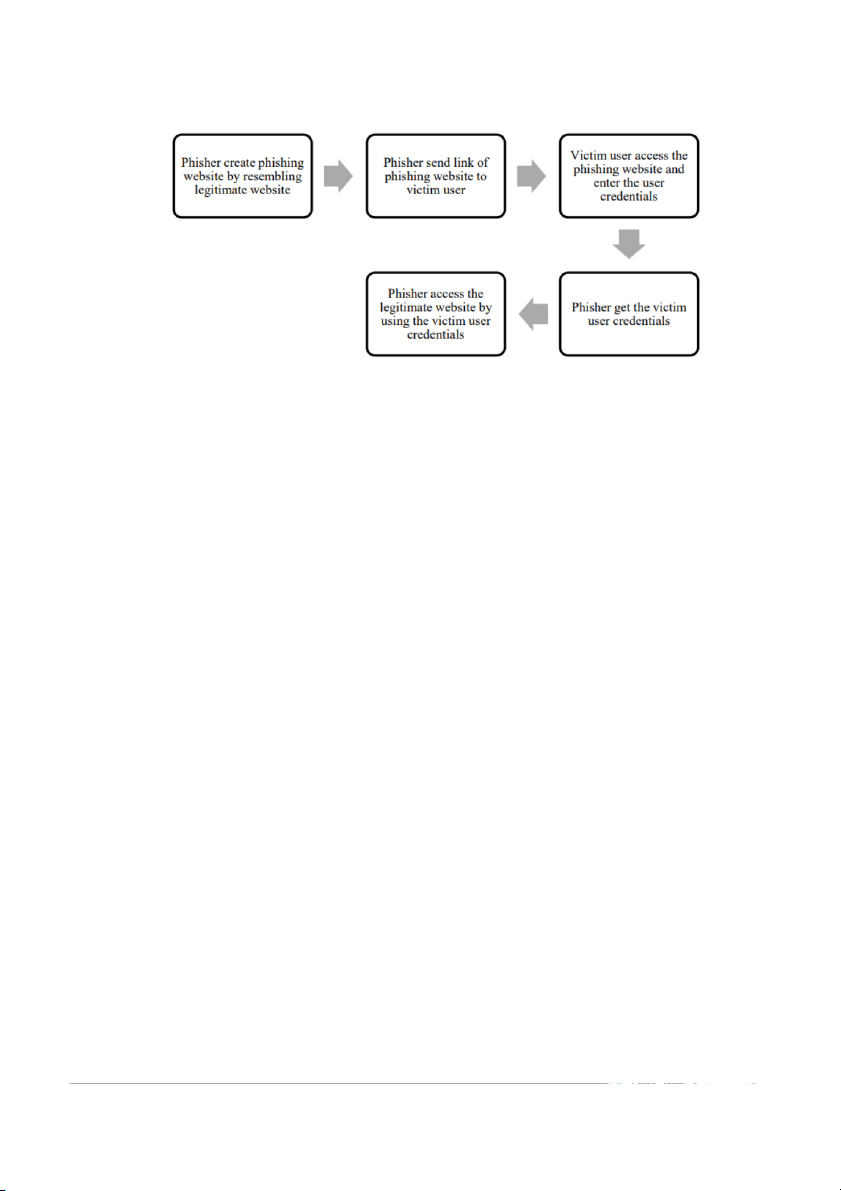

1.3. Quy trình tấn công Phishing

Hình 4. Quy trình tấn công Email và Web Phishing. Ành: Researchgate.net 4

Hình 5. Quy trình của cuộc t n c ấ

ông Phishing. Ành: iopscience.iop.org

Đầu tiên, những kẻ tấn công xác định một trang web hiện đáp āng tốt yêu cầu về dữ

liệu họ muốn có đ°ợc và website cÿa một tổ chāc uy tín. Sau đó, tin tặc sẽ thiết lập một

trang web lừa đảo bằng cách nhân bản một trang web hiện có, thiết kế một email chāa

một liên kết đến trang web lừa đảo (b°ớc 1) và gửi (các) email đến (các) nạn nhân lừa

đảo (b°ớc 2). Trong tr°ờng hợp một cuộc tấn công thành công, nạn nhân nghĩ rằng email

là hợp pháp; Sau đó, nạn nhân sẽ nhấp vào liên kết và cung cấp một cuộc tấn công với

dữ liệu mong muốn (b°ớc 3). Sau đó, kẻ tấn công sẽ dùng thông tin nạn nhân đã cung

cấp để đăng nhập vào hệ thống chính thāc.

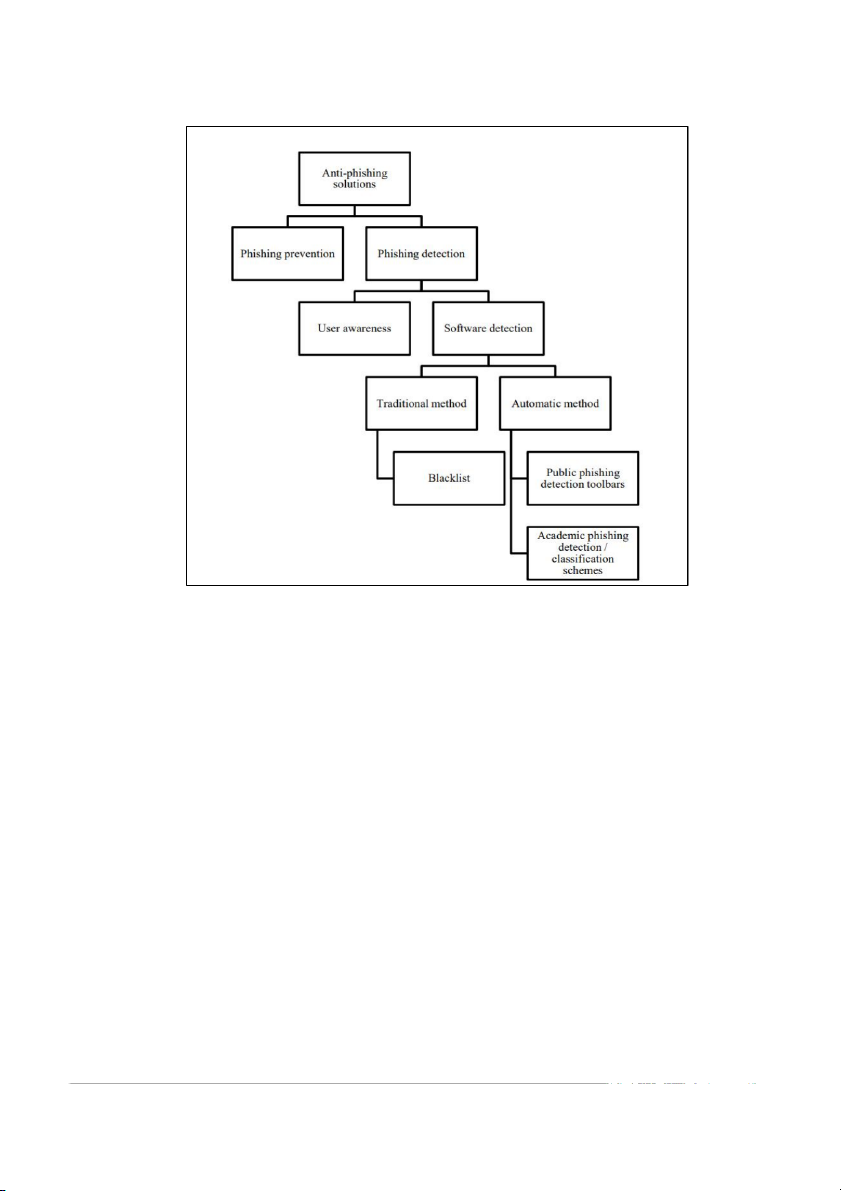

1.4. Giải pháp

Có nhiều công cụ tồn tại để giải quyết cuộc tấn công lừa đảo. Các giải pháp tấn công

Phishing còn đ°ợc gọi là Anti-Phishing. Có hai loại cho các giải pháp chống Phishing

đó là phòng chống lừa đảo và phát hiện lừa đảo. Để phát hiện lừa đảo, nó có thể đ°ợc

phân biệt thành hai loại là nhận thāc cÿa ng°ời dùng và phát hiện phần mềm. Có ph°¡ng

pháp phát hiện phần mềm truyền thống và tự động. Để tự động phát hiện phần mềm, có

hai loại là các thanh công cụ phát hiện Phishing và các ch°¡ng trình phân loại / phát hiện Phishing.

Các giải pháp đ°ợc mô tả nh° sau: 5 Hình 6. Gi i

Á pháp về ch ng P ố

hishing. Ành: iopscience.iop.org

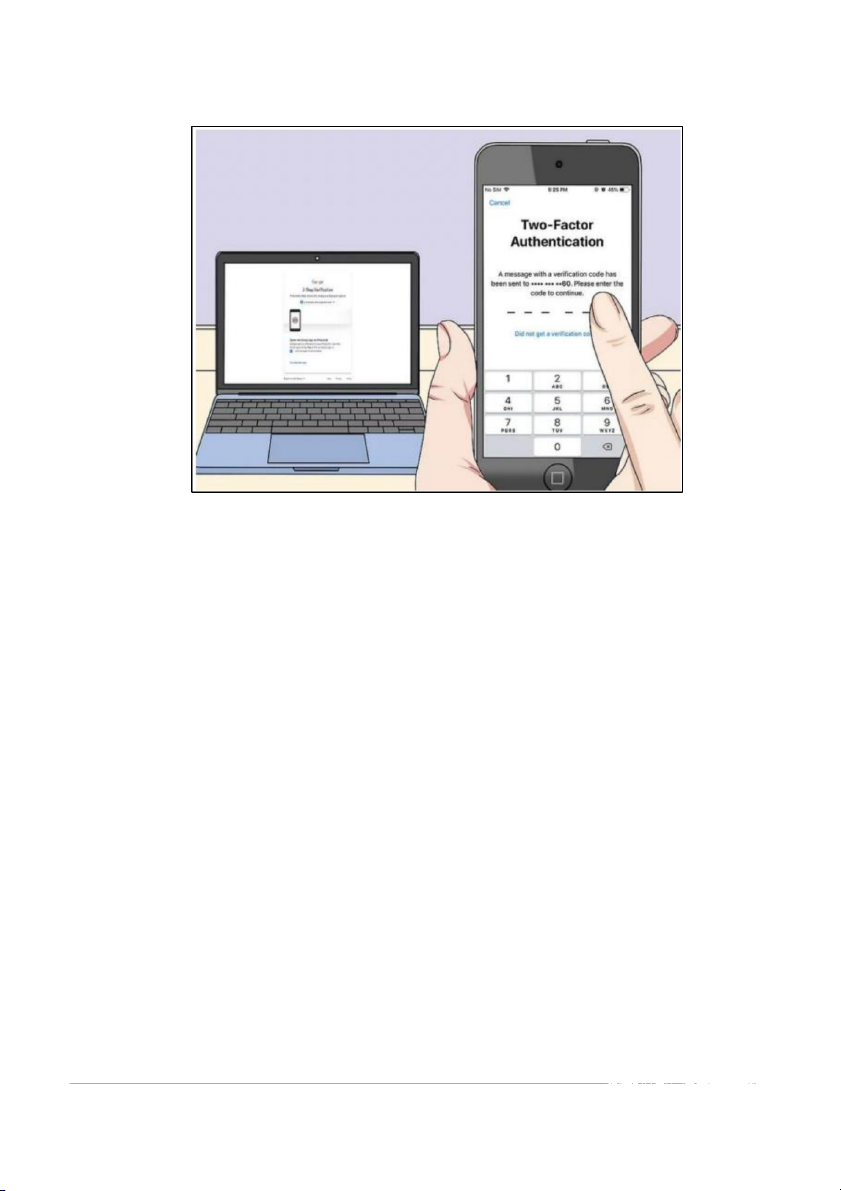

Ngăn chặn Phishing: Để ngăn chặn cuộc tấn công Phishing, giải pháp tốt nhất đ°ợc

sử dụng bằng cách tạo thêm một lớp bảo mật khi ng°ời dùng đăng nhập vào trang web,

SmartBanking,... Lớp bảo mật bổ sung thông qua xác thực hai yếu tố, là một quy trình

để xác nhận danh tính ng°ời dùng tr°ớc khi ng°ời dùng đ°ợc cấp quyền truy cập vào

tài khoản đăng nhập cÿa nó trong trang web. Hình bên d°ới cho thấy một ví dụ về xác

thực hai yếu tố qua SMS. Khi ng°ời dùng đã nhập tên ng°ời dùng và mật khẩu để đăng

nhập vào trang web, mã xác minh sẽ đ°ợc gửi đến số điện thoại di động đã đăng ký cÿa

ng°ời dùng qua SMS. Sau đó, ng°ời dùng cần nhập mã xác minh tr°ớc khi ng°ời dùng

có thể đăng nhập vào trang web. Mã xác minh chỉ có thể đ°ợc sử dụng trong một thời

gian ngắn tr°ớc khi nó hết hạn. 6

Hình 7. Xác thực đa yếu t t

ố hông qua SMS. Ành: Internet

Hoặc ng°ời dùng có thể sử dụng các āng dụng xác thực (Authentication

Application) nh°: Duo Mobile, Google Authenticator, LastPass Authenticator,

Microsoft Authenticator, AuthPoint Multi-Factor Authentication. Āng dụng

Authenticator tạo mật mã một lần dựa trên thời gian (TOTP hoặc OTP), sáu chữ số làm

mới cā sau 30 giây.Các mã này đ°ợc tạo ra bằng cách thực hiện một số phép toán trên

một đoạn mã dài đ°ợc truyền bởi quá trình quét QR đó và thời gian hiện tại, sử dụng

thuật toán HMAC dựa trên mật khẩu một lần (HOTP) tiêu chuẩn

Phát hián Phishing (Phishing detection), có 2 cách phát hiện phishing, đó là tăng

nhận thāc ng°ời dùng và sử dụng các phần mềm phát hiện phishing. Tăng nhận thāc

ng°ời dùng bằng cách giáo dục ng°ời dùng để họ có thể xác định những đặc điểm

website lừa đảo, file chāa mã độc,. . Chẳng hạn nh° kiểm tra URL trang web, chāng chỉ

bảo mật, trang web có SSL hay không,... Mặc dù đã trang bị đầy đÿ kiến thāc về bảo

mật, tuy nhiên vẫn có một số tr°ờng hợp ng°ời dùng bất cẩn trở thành nạn nhân cÿa kẻ

tấn công. Do đó, phần mềm phát hiện đ°ợc giới thiệu để sử dụng nhằm phân biệt xem

trang web có hợp pháp hoặc lừa đảo hay không? Việc phát hiện phần mềm có thể đ°ợc

phân biệt thành hai ph°¡ng thāc,truyền thống và tự động.

Đối với ph°¡ng pháp truyền thống, danh sách đen (Blacklist) đ°ợc sử dụng để quản

lý danh sách các trang web lừa đảo, đ°ợc cập nhật thÿ công trong hệ thống. ¯u điểm 7

cÿa ph°¡ng thāc này là độ chính xác cao, tuy nhiên, thiếu tính năng tự động cập nhật

các website lừa đảo nên rất dễ để bỏ sót những website này.

Đối với ph°¡ng pháp phát hiện phần mềm tự động, nó có thể đ°ợc phân loại thành

hai loại là các thanh công cụ phát hiện lừa đảo và các s¡ đồ phân loại. Ph°¡ng pháp tự

động phát hiện sử dụng kết hợp cách tiếp cận dựa trên heuristic và danh sách đen. Cách

tiếp cận dựa trên heuristic kiểm tra nội dung cÿa trang web. Có ba loại cách tiếp cận dựa

trên heuristic là kiểm tra URL trang web, nội dung văn bản (kiểm tra các điều khoản và

nội dung trang web) và kiểm tra bố cục cÿa trang web.

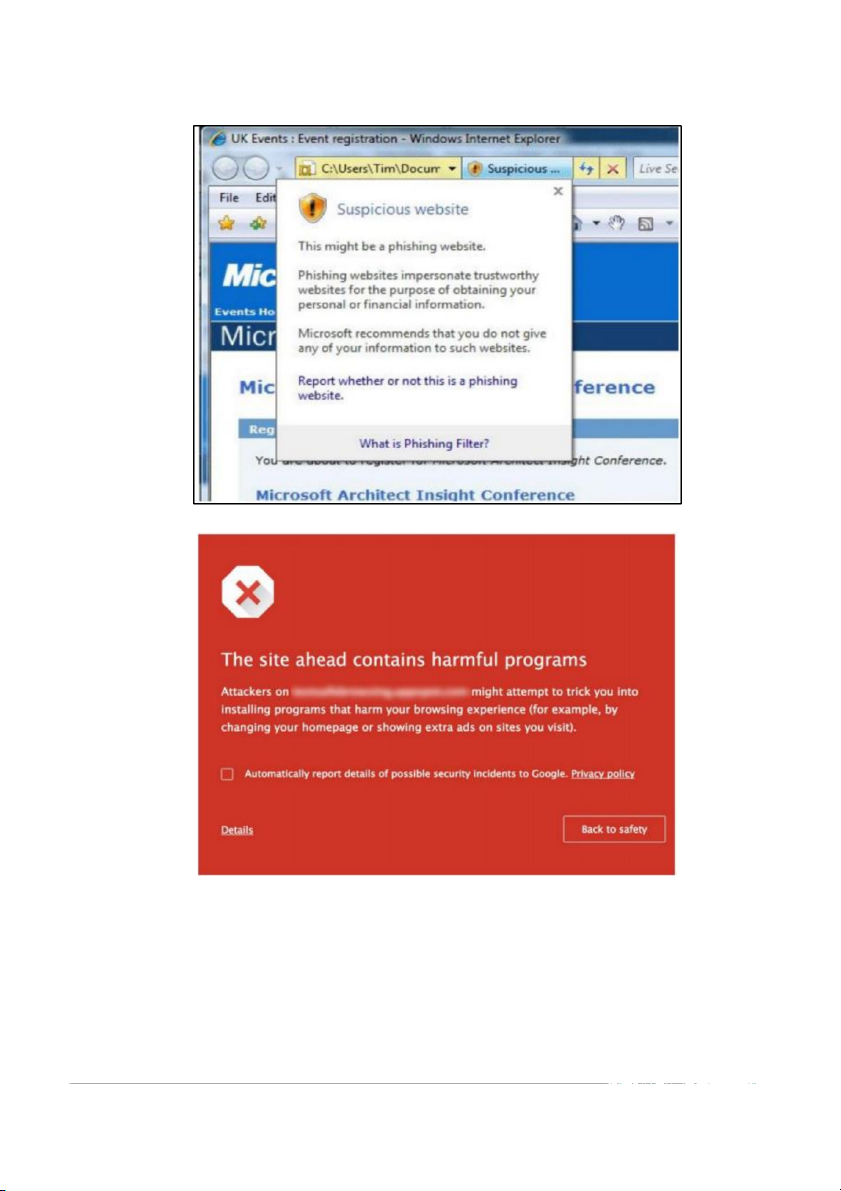

Mục đích cÿa các thanh công cụ phát hiện Phishing công cộng là phát hiện và chặn

trang web lừa đảo. Ng°ời dùng có thể xem các thanh công cụ này d°ới dạng tiện ích mở

rộng trình duyệt web. Một cảnh báo bảo mật đ°ợc hiển thị để cảnh báo ng°ời dùng

Internet khi ng°ời dùng truy cập trang web lừa đảo. Có hai loại cảnh báo bảo mật, cảnh

báo thụ động và cảnh báo chÿ động. Để cảnh báo thụ động, nó không chặn nội dung cÿa

trang web và chỉ hiển thị cảnh báo để thông báo cho ng°ời dùng về cuộc tấn công lừa

đảo. Trong khi cảnh báo chÿ động, nó sẽ chặn nội dung cÿa trang web, do đó làm cho

ng°ời dùng không thể xem trang web. Có nhiều thanh công cụ phát hiện lừa đảo công

cộng có sẵn miễn phí.Các āng dụng, công cụ đ°ợc sử dụng nh° duyệt web an toàn cÿa

Google, McAfee SiteAdvisor, thanh công cụ chống Anti-Phishing NetCraft. Đây là một

công cụ hữu ích nh° một sự bảo vệ cho ng°ời dùng Internet ng°ời đã thiếu kiến thāc để

xác định các cuộc tấn công lừa đảo. 8 Hình 8. C nh báo P Á hishing thụ i

động khi ngườ dùng truy c p v ậ

ào website lừa đÁo. Ành: Internet Hình 9. C nh báo P Á

hishing chủ động khi người dùng truy c p v ậ

ào website lừa đÁo. Ành: Internet

Mục đích cÿa các ch°¡ng trình phân loại / phát hiện lừa đảo học thuật là để xác định

và phân loại xem trang web có hợp pháp hoặc lừa đảo hay không. Nó sử dụng ph°¡ng

thāc trí tuệ nhân tạo (AI) sử dụng các thuật toán phân loại đ°ợc giám sát để phân loại

nhị phân cÿa trang web cho dù đó là hợp pháp hay lừa đảo. Thuật toán đ°ợc sử dụng 9

bao gồm Machine learning và Deep learning. Một số āng dụng bảo mật có sử dụng

DeepLearning và Machine Learn trong việc chống Phishing nh°: Zimperium zIPS,

Gatefy Email Security,... 2. Malware

2.1. Khái niệm

Tấn công bằng phần mềm độc hại (Malware) là bất kỳ loại phần mềm độc hại nào

đ°ợc thiết kế để gây hại hoặc làm hỏng máy tính, máy chÿ, máy khách hoặc mạng máy

tính và / hoặc c¡ sở hạ tầng mà ng°ời dùng cuối không biết.

Những kẻ tấn công mạng tạo ra, sử dụng và bán phần mềm độc hại vì nhiều lý do

khác nhau, nh°ng nó th°ờng đ°ợc sử dụng để đánh cắp thông tin cá nhân, tài chính hoặc

doanh nghiệp. Mặc dù động c¡ cÿa chúng khác nhau, nh°ng những kẻ tấn công mạng

gần nh° luôn tập trung chiến thuật, kỹ thuật và quy trình (TTP) vào việc giành quyền

truy cập vào các thông tin và tài khoản đặc quyền để thực hiện nhiệm vụ cÿa chúng.

2.2. Phân loại

Virus là một ch°¡ng trình độc hại có thể sao chép bằng cách tự sao chép vào các

ch°¡ng trình và tệp máy tính khác. Khi một tệp bị nhiễm virus chạy trên máy tính, vi-

rút sẽ đ°ợc kích hoạt và sẽ cố gắng lây nhiễm các ch°¡ng trình khác trên các máy tính

cục bộ và từ xa. Mỗi ch°¡ng trình mới bị nhiễm sẽ lần l°ợt cố gắng lây nhiễm vào

ch°¡ng trình và máy tính nhiều nhất có thể.

Worm là một ch°¡ng trình độc hại lây lan từ máy tính sang máy tính mà không

phải tự gắn vào các ch°¡ng trình khác. Tốc độ lây lan mã độc này kinh hoàng.

Trojan hay các ch°¡ng trình Trojan đ°ợc mã hóa với mục đích đánh cắp thông tin

tín dụng cÿa ai đó và chiếm quyền điều khiển cÿa hệ thống. Phần mềm độc hại Trojan

lây nhiễm Android có thể khởi chạy các cuộc tấn công thêm vào bộ định tuyến bằng

điện thoại thông minh đ°ợc kết nối.

Spyware là phần mềm gián điệp, theo dõi các hành vi cÿa ng°ời dùng, nội dung

đánh máy (keylogger), thu thập các dữ liệu quan trọng cÿa ng°ời dùng để thực hiện mục đích xấu.

Hijacker hoặc trình duyệt Hijacker là một ch°¡ng trình độc hại về c¡ bản ảnh h°ởng

đến trình duyệt. Nó chuyển h°ớng hoạt động tìm kiếm bình th°ờng và đ°a ra kết quả

mà các nhà phát triển cÿa nó ng°ời dùng truy cập. 10

Ransomware là một ch°¡ng trình độc hại hạn chế quyền truy cập vào máy tính bị

nhiễm để yêu cầu tiền chuộc sẽ đ°ợc thanh toán để xóa việc tấn công.

Rootkit là dạng phần mềm độc hại sử dụng nhiều hình thāc phát hiện hay tiêu diệt bởi các trình duyệt anti-malware. Rootkit giúp cho tin tặc có

quyền can thiệp vào hệ thống bị lây nhiễm.

Adware là một dạng tấn công spam quảng cáo vô hại.

Coinminer là dạng tấn công theo hình thāc mã độc đào tiền ảo. Malware này chạy

trực tiếp trên trình duyệt, sử dụng thiết bị cÿa nạn nhân để đào tiền ảo. 2.3. Quy trình

Có rất nhiều quy trình về các ph°¡ng thāc tấn công dạng malware khác nhau, chẳng

hạn nh° quy trình tấn công theo ph°¡ng thāc Keylogger.

Hình 10. Quy trình tấn công theo phương thức Keylogger. Ành: Internet

2.4. Giải pháp

Chứng thực (Authentication): Sử dụng giải pháp xác thực đa yếu tố (2 yếu tố và

3 yếu tố), Trong xác thực 2 yếu tố, ng°ời dùng sử dụng hai loại thông tin xác thực [chẳng

hạn nh° mật khẩu và Google Authenticator]. Thẻ thông minh hoặc thiết bị di động có

thể l°u trữ thông tin hữu ích tại thời điểm đăng ký ng°ời dùng với máy chÿ. Trong xác

thực ba yếu tố, ng°ời dùng sử dụng ba loại thông tin đăng nhập, chẳng hạn nh° mật

khẩu, thẻ thông minh / thiết bị di động và sinh trắc học (tāc là, quét vân tay và sinh trắc

học), để xác thực với hệ thống.

Kiểm soát truy c¿p (Access control) và phân quyền (Authorization): Đối với

các tổ chāc ngân hàng, nền tảng th°¡ng mại điện tử, ng°ời quản lý phải kiểm soát truy 11

cập và phân quyền cho các nhân viên nội bộ, xác thực cho phép ai đó thực hiện một số

nhiệm vụ đ°ợc ÿy quyền.

Nh¿n thức (Awareness): Ngân hàng cần phát triển các ch°¡ng trình nâng cao nhận

thāc để giáo dục ng°ời dùng ngân hàng di động và nhân viên ngân hàng về các mối đe

dọa tiềm ẩn khác nhau, chẳng hạn nh° phần mềm độc hại, lừa đảo và tải xuống tệp độc

hại, đồng thời cũng để nâng cao nhận thāc cÿa họ.

: Một trong những tính năng quan trọng nhất cÿa các hệ thống hiện tại (I.E., máy

tính để bàn, điện thoại thông minh và máy tính bảng) là tính năng tích hợp cÿa các bản cập nhật phần mềm.

Security Application: Ng°ời dùng ngân hàng di động nên sử dụng phần mềm

chống vi-rút trên thiết bị cÿa họ. Các āng dụng nh°: BKAV Security, Malwarebytes

Security, Kaspersky Mobile Antivirus,... 3. DoS và DDoS

3.1. DOS là gì?

Tấn công từ chối dịch vụ DoS (Denial of Service) là cuộc tấn công nhằm làm sập

một máy chÿ hoặc mạng, khiến ng°ời dùng khác không thể truy cập vào máy chÿ/mạng

đó. Kẻ tấn công thực hiện điều này bằng cách di chuyển ồ ạt traffic hoặc gửi thông tin

có thể kích hoạt sự cố đến máy chÿ, hệ thống hoặc mạng mục tiêu, từ đó khiến ng°ời

dùng hợp pháp không thể truy cập dịch vụ, tài nguyên họ mong đợi.

Ví dụ, khi bạn nhập vào URL cÿa một website vào trình duyệt, lúc đó bạn đang gửi

một yêu cầu đến máy chÿ cÿa trang này để xem. Máy chÿ chỉ có thể xử lý một số yêu

cầu nhất định trong một khoảng thời gian, vì vậy nếu kẻ tấn công gửi ồ ạt nhiều yêu cầu

đến máy chÿ sẽ làm nó bị quá tải và yêu cầu cÿa bạn không đ°ợc xử lý. Đây là kiểu chối dịch vụ= vì nó làm cho bạn không thể truy cập đến trang đó.

3.2. DDOS là gì?

Tấn công DDoS (Distributed Denial of Service) là nỗ lực làm sập một dịch vụ trực

tuyến bằng cách làm tràn ngập nó với traffic từ nhiều nguồn. Kẻ tấn công có thể sử dụng

máy tính cÿa bạn để tấn công vào các máy tính khác. Bằng cách lợi dụng những lỗ hổng

về bảo mật cũng nh° sự không hiểu biết, kẻ này có thể giành quyền điều khiển máy tính

cÿa bạn. Sau đó chúng sử dụng máy tính cÿa bạn để gửi số l°ợng lớn dữ liệu đến một

website hoặc gửi th° rác đến địa chỉ email nào đó. Đây là kiểu tấn công phân tán vì kẻ 12

tấn công sử dụng nhiều máy tính, bao gồm có cả máy tính cÿa bạn để thực hiện tấn công Dos. Hình 11. T n c ấ

ông DDoS. Ành: Scudlayer

Khác nhau giữa DOS và DDOS:

Hình 12. Khác nhau giữa DoS và DDoS. Ành: Internet Dos DDos

DoS là viết tắt cÿa Denial of service.

DDoS là viết tắt cÿa Distributed Denial of service.

Trong cuộc tấn công DoS, chỉ nmột hệ Trong DDos, nhiều hệ thống tấn công hệ 13

thống nhắm mục tiêu vào hệ thống nạn thống nạn nhân. nhân.

PC bị nhắm mục tiêu đ°ợc load từ gói dữ PC bị nhắm mục tiêu đ°ợc load từ gói dữ

liệu gửi từ một vị trí duy nhất.

liệu gửi từ nhiều vị trí.

Tấn công DoS chậm h¡n so với DDoS.

Tấn công DDoS nhanh h¡n tấn công DoS.

Có thể bị chặn dễ dàng vì chỉ sử dụng một Rất khó để ngăn chặn cuộc tấn công này hệ thống.

vì nhiều thiết bị đang gửi gói tin và tấn công từ nhiều vị trí.

Trong cuộc tấn công DoS, chỉ một thiết bị Trong cuộc tấn công DDoS, nhiều bot

duy nhất đ°ợc sử dụng với các công cụ đ°ợc sử dụng để tấn công cùng một lúc. tấn công DoS.

Các cuộc tấn công DoS rất dễ theo dõi.

Các cuộc tấn công DDoS rất khó theo dõi.

L°u l°ợng truy cập trong cuộc tấn công Các cuộc tấn công DDoS cho phép kẻ tấn DoS ít h¡n so với DDoS.

công gửi một l°ợng lớn l°u l°ợng truy

cập đến mạng nạn nhân.

Các loại tấn công DoS là:

Các loại tấn công DDoS là:

1. Tấn công tràn bộ đệm

1. Tấn công Volumetric (tấn công băng

2. Tấn công Ping of Death hoặc ICMP thông) flood

2. Tấn công Fragmentation Attack (phân

3. Tấn công Teardrop Attack mảnh dữ liệu)

3. Application Layer Attack (khai thác lỗ

hổng trong các āng dụng)

3.3. Tác hại của DoS và DDoS

● Hệ thống, máy chÿ bị DoS sẽ sập khiến ng°ời dùng không truy cập đ°ợc

● Doanh nghiệp sở hữu máy chÿ, hệ thống sẽ bị mất doanh thu, ch°a kể đến

khoản chi phí cần phải bỏ ra để khắc phục sự cố. 14

● Khi mạng sập, mọi công việc yêu cầu mạng đều không thể thực hiện, làm

gián đoạn công việc, ảnh h°ởng đến hiệu suất công việc.

● Nếu ng°ời dùng truy cập website khi nó bị sập sẽ ảnh h°ởng đến danh

tiếng cÿa công ty, nếu website sập trong thời gian dài thì có thể ng°ời dùng sẽ bỏ

đi, lựa chọn dịch vụ khác thay thế.

● Đối với những vụ tấn công DDoS kỹ thuật cao có thể dẫn đến việc lấy

trộm tiền bạc, dữ liệu khách hàng cÿa công ty.

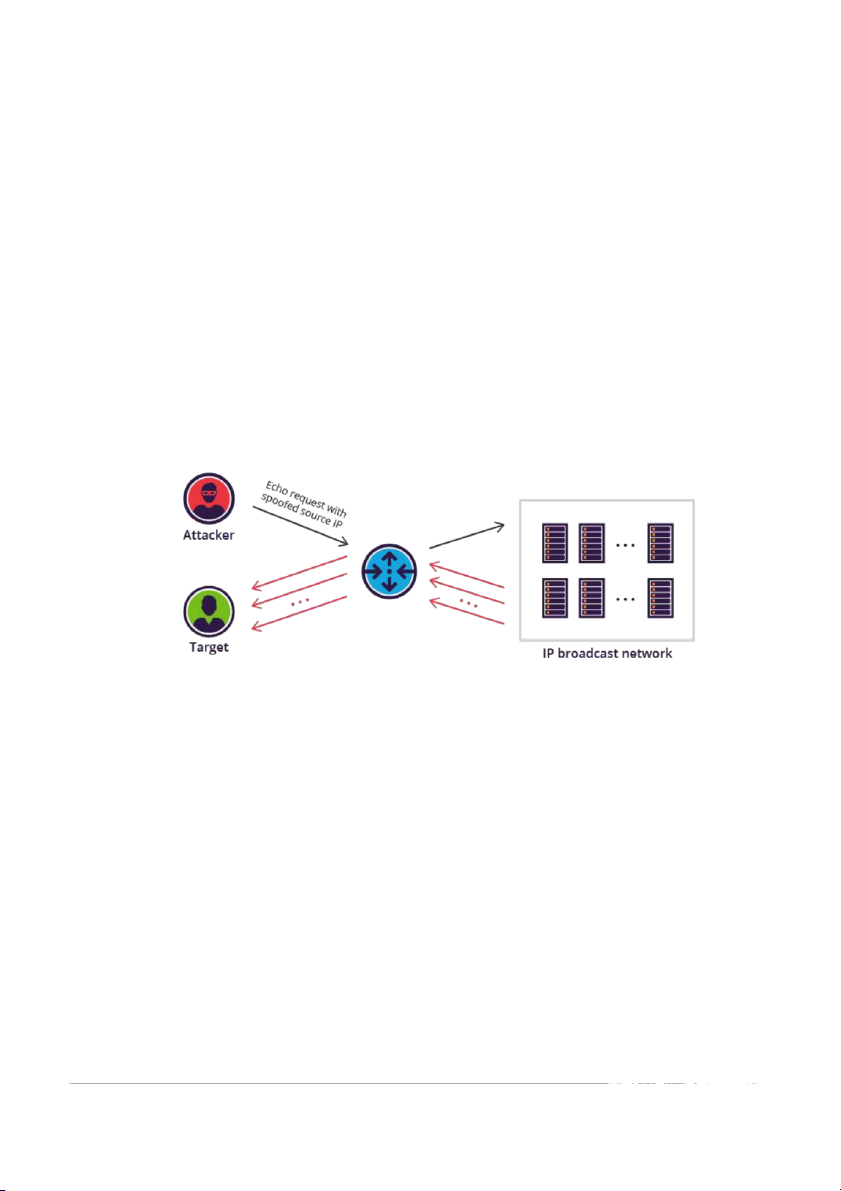

3.4. Một số kiểu tấn công từ chối dịch vụ tiêu biểu - Tấn công

Smurf Attack khai thác giao thāc Internet (IP) và ICMP (Internet Control Message

Protocol) sử dụng một ch°¡ng trình phần mềm độc hại gọi là smurf. Hình 13. T n c ấ

ông Smurf Attack. Ành: Internet

B°ßc 1: Phần mềm độc hại Smurf xây dựng một packet giả mạo có địa chỉ nguồn

là địa chỉ IP thực cÿa nạn nhân đ°ợc nhắm mục tiêu.

B°ßc 2: Packet này đ°ợc gửi đến địa chỉ IP Broadcast cÿa router hoặc firewall, để

tiếp đó sẽ gửi yêu cầu đến mọi địa chỉ thiết bị chÿ trong mạng Broadcast. Từ đó, sẽ tăng

số l°ợng yêu cầu theo số l°ợng thiết bị đ°ợc nối mạng.

B°ßc 3: Mỗi thiết bị trong mạng nhận đ°ợc yêu cầu sẽ tiến hành trả lời địa chỉ giả

mạo cÿa mục tiêu bằng ICMP Echo Reply packet.

B°ßc 4: Khi số l°ợng ICMP Echo Reply packet quá nhiều sẽ dẫn đến quá tải và gây

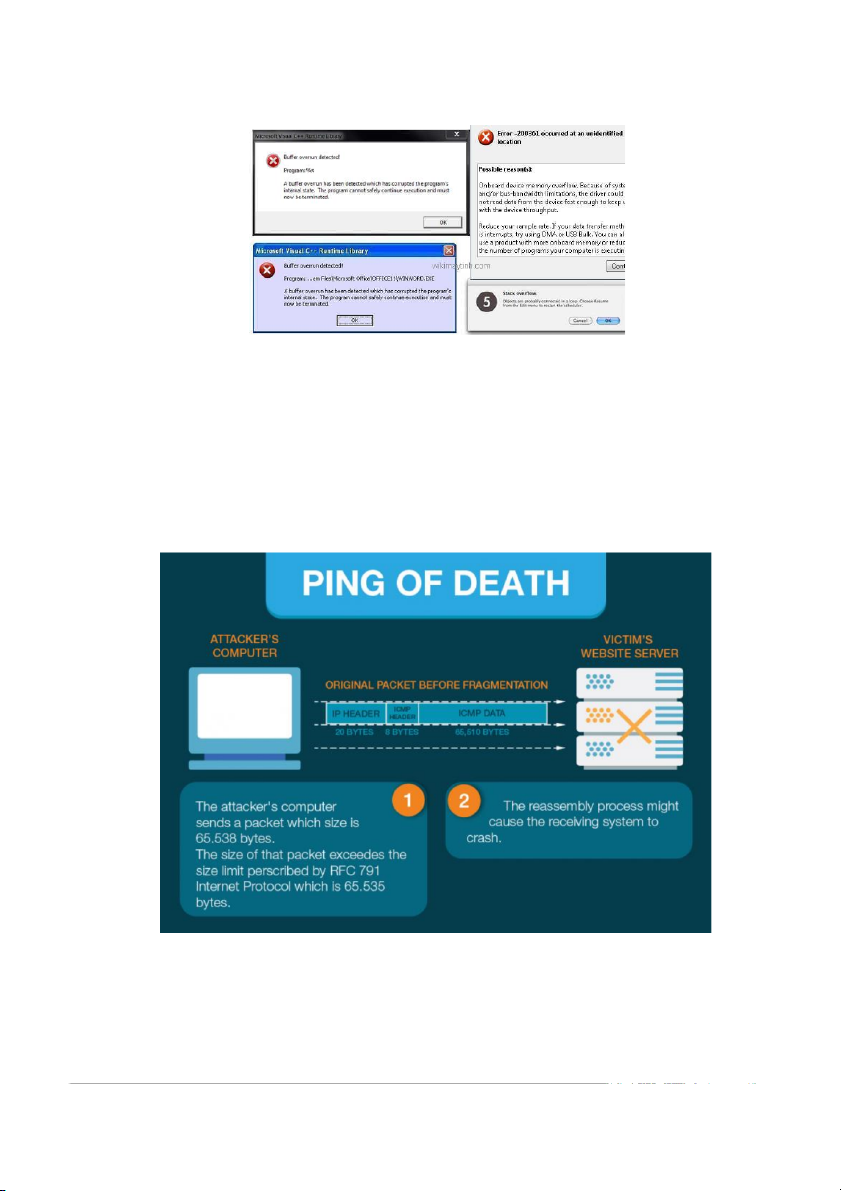

ra hiện t°ợng từ chối truy cập. - Tấn công 15 Hình 14. M t ộ s c

ố uộc tấn công nh: Internet

Buffer (bộ đệm dữ liệu) là vùng l°u trữ dữ liệu tạm thời trong khi chờ để đ°ợc

chuyển đến vị trí khác. Buffer Overflow sẽ xảy ra khi khối l°ợng dữ liệu v°ợt quá khả năng l°u trữ cÿa buffer.

Lợi dụng việc này, kẻ tấn công có thể ghi đè lên dữ liệu và điều khiển chạy các

ch°¡ng trình và đánh cắp quyền điều khiển cÿa một số ch°¡ng trình nhằm thực thi các đoạn mã nguy hiểm. - Tấn công Hình 15. Mô t t Á ấn công nh: Internet

Ping of Death là kỹ thuật tấn công làm quá tải hệ thống máy chÿ trực tuyến bằng

cách gửi đến các gói tin ICMP có kích th°ớc trên 65.536 byte đến mục tiêu. Bởi kích 16